Alors que les entreprises consacrent souvent des sommes considérables à assurer leur sécurité informatique, les hackers eux ont souvent recours à des moyens extrêmement minimalistes pour préparer leurs attaques.

Cette asymétrie est assez frappante, en effet bon nombre de hackers trouvent leur proie grâce une simple requête sur le moteur de recherche Google. Ces requêtes sont appelées dans le jargon Google Dorks.

Qu’est-ce que sont les Google Dorks ?

Une requête Google Dork est l’utilisation de terme de recherche qui intègre des opérateurs de recherche avancés pour trouver des informations sur un site internet qui ne sont pas disponibles à l’aide d’une recherche classique.

Le Google dorking, aussi appelé Google hacking, peut retourner des informations qui sont difficile de localiser grâce à des recherches dîtes simples. Bien souvent, les résultats de recherche renvoyés par Google sont des informations que le propriétaire du site internet n’avait pas l’intention de dévoiler au public.

Mais ces informations n’ont pas été protégées de manière adéquates pour prévenir ces risques.

En pratiquant ce type d’attaque passive, les Googles dorks peuvent fournir les informations suivantes :

- Des noms d’utilisateurs et les mots de passe.

- Des listes d’email.

- Des documents sensibles.

- Des renseignements personnels, transactionnels ou financiers (PIFI).

- Les vulnérabilités des sites internet, des serveurs ou des plugins.

Ces informations obtenues peuvent être utilisées à de nombreuses fins illégales incluant le cyber-terrorisme, l’espionnage industriel, le vol d’identité, piratage du compte Facebook et le cyberharcèlement.

Afin de réaliser ces attaques passives, les pirates informatiques utilisent des opérateurs de recherches spécifiques. Et comme vous allez le voir, cela ne nécessite pas de connaissance en programmation informatique. En effet, ils sont à la portée de n’importe quel utilisateur de Google.

Les principaux opérateurs de recherche

| Opérateur | Description | Exemple d’utilisation |

|---|---|---|

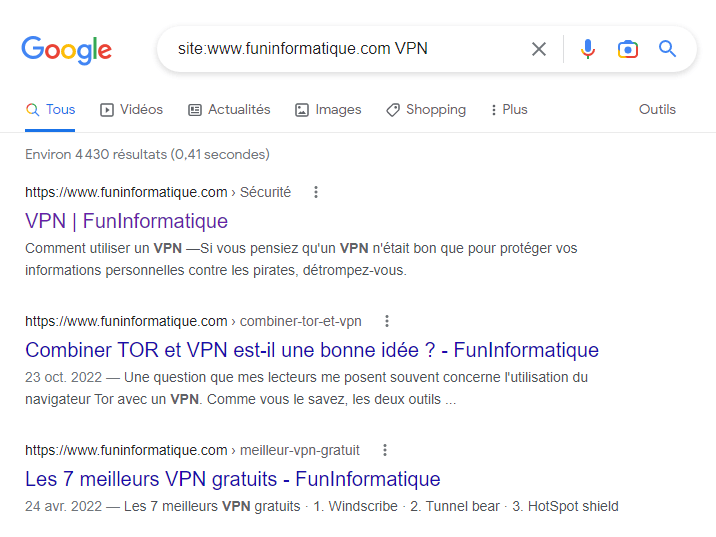

| site | retourne les fichiers localisés sur un domaine particulier | site:www.funinformatique.com VPN trouvera toutes les pages contenant le mot VPN dans leur texte et se trouvant dans le domaine www.funinformatique.com |

| Filetype ext | suivi sans espace par l’extension du fichier souhaité comme DOC, PDF, XLS ou autre. Limite les résultats à un type de document donnée |

filetype:pdf anonymat retournera les documents PDF contenant le mot anonymat |

| Inurl | suivi par une phrase donnée retourne tous les résultats avec cette même phrase placée dans l’URL. | inurl:VPN trouvera les pages contenant le mot VPN dans l’adresse URL |

| Intext | suivi du mot ou de la phrase que vous recherchez renvoie tous les résultats ou la phrase ou le texte sont présents dans le texte d’une page web. | intitle:VPN trouvera les pages contenant le mot VPN seulement dans le texte |

Vous pouvez effectuer des recherches en combinant tous ces opérateurs afin de pouvoir fait des recherches extrêmement précises et ciblées.

Par exemple si vous voulez rechercher des documents PDF ou le mot « top secret » est inclus sur le site funinformatique, vous aurez certainement à effectuer une recherche de ce type: « top secret » filetype:pdf site:www.funinformatique.com

Liste non exhaustive de Google Dorks

Rechercher des mots de passe

| Question | Résultat |

|---|---|

| « http://*:*@www » site | les mots de passe pour la page « site » enregistrés comme « http://username:password@www… » |

| filetype:bak inurl: »htaccess|passwd|shadow| htusers » |

les copies de sauvegarde de fichiers pouvant contenir des informations sur des noms d’utilisateurs et des mots de passe |

| filetype:mdb inurl: »account|users|admin|admi nistrators|passwd|password » |

les fichiers de type mdb qui peuvent contenir des informations sur les mots de passe |

| intitle: »Index of » pwd.db | les fichiers pwd.db peuvent contenir des noms d’utilisateurs et des mots de passe chiffrée |

| « Index of/ » « Parent Directory » « WS _ FTP.ini » filetype:ini WS _ FTP PWD |

les fichiers de configuration du logiciel WS_FTP pouvant contenir des mots de passe pour des serveurs FTP |

| inurl:wp-config -intext:wp-config « ‘DB_PASSWORD' » | Le fichier wp-config du CMS WordPress contient le login et le mot de passe de l’administration du site |

Rechercher des données personnelles et des documents confidentiels

| Question | Résultat |

|---|---|

| filetype:xls inurl: »email.xls » | des fichiers email.xls pouvant contenir des adresses |

| « phone * * * » « address * » « e-mail » intitle: »curriculum vitae » |

des documents CV |

| intitle:index.of finances.xls | des fichiers finances.xls pouvant contenir des informations sur des comptes bancaires, des rapports financiers et des numéros de cartes de crédit |

| intitle: »Index Of » -inurl:maillog maillog size | des fichiers maillog pouvant contenir des messages e-mail |

| intext: »Dumping data for table ‘orders' » | des fichiers contenant des informations personnelles |

| filetype:reg reg +intext: »internet account manager » | Cette recherche Google révèle les noms des utilisateurs, les mots de passe pop3, les adresses e-mail, les serveurs connectés et plus encore. Les adresses IP des utilisateurs peuvent également être révélées dans certains cas. |

Les dorks Google sont apparu en 2004, ils sont toujours d’actualité et chaque jour de nouveaux dorks voient le jour ! Pour consultez toute la liste des dorks Google, regardez ce lien: https://www.exploit-db.com/google-dorks/

Comment se protéger des Google dorks ?

Comme vous pouvez le voir, il est donc relativement facile pour les hackers de retrouver des documents sensibles sur internet. Alors comment se protéger ?

Eviter de mettre en ligne des informations sensibles

Les moteurs de recherche scannent inlassablement l’internet indexant et contrôlant chaque appareil, port, adresse IP, pages etc…

Alors que la publication de la plupart de ces données collectées ne pose pas de problème à être dévoilées publiquement. Une partie des données est mise à disposition publiquement de manière non-intentionnelle par l’intermédiaire des robots de recherche. Par conséquence, un réseau intranet mal configuré peut faire fuiter des documents confidentiels involontairement.

Donc trivialement, le moyen le plus simple de se protéger de ce genre de fuite est de ne pas mettre des informations sensibles en ligne.

Assurez-vous que vos sites ou pages web contenant des informations sensibles ne peuvent être indexés par les moteurs de recherche. Par exemple, GoogleUSPER fournit des outils pour retirer des sites entiers, des URLs ou des copies caches de l’indexation de Google.

Une autre option est d’utiliser le fichier robots.txt pour prévenir les moteurs de recherche d’indexer des sites.

Testez et contrôlez régulièrement les vulnérabilités de vos sites

Profitez des Google Dorks pour mettre en place pro activement des procédures de test de vulnérabilité régulièrement. Vous pouvez utiliser pour cela la Google Hacking Database qui répertorie le nombre croissant de requêtes qui permettent de trouver les fichiers incluant les noms d’utilisateurs, les serveurs vulnérables ou même les fichiers contenant les mots de passe.

Donc comme vous pouvez le voir, le mythe du hacker génial en programmation n’est pas forcément une réalité. Des simples requêtes sur Google peuvent permettre d’accéder à des mots de passe, des documents confidentiels ou de trouver des serveurs ou plugins présentant des failles connus de tous. Alors soyez vigilant. 😉

Super ton article !! Toutes mes félicitations pour le travail que vous faites.

Un article bien clair. Merci beaucoup pour le partage

formidable article!

Merci, il y a une petite erreur dans le bas du tableau « Les principaux opérateurs de recherche » : intitle>intext

Merci pour l’article, je ne connaissais pas sur ce sujet

Super ton article !!!! Je suis un accro de se site mais dis t’as pas donné le mode d’emploi afin que nous puissions testé

Mes comment on y accède ?

J ai essayer y j y arive pas

Infiniment Merci.Bravo! Toutes mes félicitations pour le travail que vous faites.

Merci à vous MPR. Il faut simplement taper ces requêtes dans le moteur de recherche Google.

Merci vraiment pour ce très bon article, cependant j’ai un problème, tu n’as pas donné le « mode d’emploi » des requêtes que tu utilises en exemple.