Última actualización: 27 de enero de 2023

Las primeras herramientas que permitieron a los administradores de sistemas analizar redes informáticas y localizar un problema con precisión fueron los olfateadores.

Estas herramientas también están al alcance de los piratas informáticos que también las utilizan para espiar en una red proceso de datos y robar los diferentes tipos de datos.

En este artículo, veremos que es un rastreador, su utilidad, los riesgos que presenta y los servicios vulnerables al sniffing.

¿Qué es un rastreador?

El término sniffer es más popular que otros términos como " analizador de protocolos "Y" analizador de red ".

Un sniffer es un programa que captura todos los paquetes que circulan en una red. y que permite editar su contenido. Puede capturar cualquier información enviada a través de una red local, y por lo tanto mostrar tanto la identidad de los usuarios como sus contraseñas transmitidas por cualquier servicio que transporte datos claros (no encriptado), como Telnet, DNS, SMTP, POP3, FTP y HTTP.

Si los datos no están encriptados y pasan por la interfaz de red de la máquina donde se ejecuta el sniffer, este último los captura y los ofrece para su lectura directa.

¿Quién usa Sniffers y por qué?

- Los administradores de LAN / WAN utilizan olfateadores para analizar el tráfico de la red y participar en la determinación de dónde hay un problema en la red.

- Un administrador de seguridad podría usar olfateadores, colocado estratégicamente en toda la red, como sistema de detección de intrusos.

- También son una de las herramientas más comunes que usan los piratas informáticos.

¿Cómo se puede espiar una red con un rastreador?

La gran mayoría de los protocolos de Internet transmiten información sin cifrar.. Así, cuando un usuario de la red consulta su correo a través del protocolo POP o IMAP, o abre un sitio web cuya dirección empieza por HTTP, toda la información enviada o recibida puede ser interceptada.

Estos son ejemplos que muestran cómo un usuario malicioso equipado con un sniffer puede espiar en una red y recopilar información confidencial de los usuarios de una red.

Recuperación de inicios de sesión y contraseñas

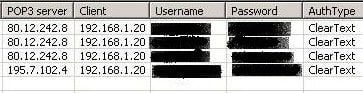

Cuando un usuario medio se conecta al servidor POP3 "un servidor de correo" para comprobar sus correos electrónicos, el pirata informático recupera el nombre de usuario / contraseña mediante un rastreador. Lo mismo ocurre con la conexión a una página web que requiere autenticación.

Las siguientes imágenes muestran cómo un hacker puede pirata un compte Facebook y recuperar el nombre de usuario y la contraseña de un usuario utilizando el Software Cain & Abel :

La lista de protocolos que el software Cain & Abel puede detectar:

![]()

Escuchar una comunicación VoIP

Una persona que usa Skype u otro software de VoIP para hacer una llamada telefónica puede ser escuchada por un tercero.. La comunicación se puede capturar fácilmente con el rastreador Cain.

Los paquetes se recuperan y luego se analizan antes de ser registrados en formato audible, el WAV.

Tenga cuidado, algunos programas como Skype ahora cifran las comunicaciones, lo que hace que el análisis y la grabación de WAV sea mucho más difícil, si no imposible, para obtener un resultado aceptable.

Leer los correos electrónicos de las víctimas

Un pirata informático conectado a la misma red que puede leer sus correos electrónicos enviados.

Para llevar a cabo este ataque, basta con instalar un sniffer que permita la captura de paquetes según los criterios de filtrado definidos por el usuario.

En nuestro caso, el hacker define filtros para que el rastreador solo capture paquetes cuyo puerto de origen o destino sea igual a 25. En principio, cualquier tráfico que utilice el puerto 25 es tráfico correspondiente a correos electrónicos. Dado que los datos de los correos electrónicos generalmente no están encriptados, el pirata informático puede leer fácilmente el contenido de los correos electrónicos que pasan por la red.

¿Cómo protegerse de un sniffer?

Hemos visto lo fácil que es realizar ataques con sniffers. Con poco conocimiento de la red, un pirata informático puede llevar a cabo fácilmente muchos de estos ataques.

Estos ejemplos demuestran las vulnerabilidades relacionadas con los protocolos y servicios de red, en particular el protocolo ARP y los servicios de Internet sin cifrar.

Entonces, la mejor protección contra los rastreadores es usar protocolos de comunicación encriptados, como SSH (SFTP, scp), SSL (HTTPS o FTPS) (y no protocolos claros como HTTP, FTP, Telnet).

2 Preguntas / Respuestas