Última actualización: 4 de abril de 2024

Le secuestro, también llamado secuestro de sesión, es una formidable técnica de piratería que permite a los ciberdelincuentes robar su información confidencial de forma discreta.

De hecho, con este ataque, un hacker puede interceptar su sesión web y robar sus nombres de usuario, contraseñas, datos bancarios y otra información confidencial.

No se equivoque, nadie está a salvo del sidejacking. Ya sea usted un simple usuario de Internet, un profesional o incluso una gran empresa, sus datos pueden ser el objetivo de estos ataques furtivos.

Entonces, ¿cómo protegerse? Existen soluciones para minimizar riesgos y navegar con seguridad. En este artículo te revelamos los peligros del sidejacking y entregarte Las claves para protegerte eficazmente.

¿Cómo funciona exactamente el sidejacking?

El secuestro (o secuestro de sesión) implica interceptar y utilizar cookies de sesión inseguras para acceder a las cuentas en línea de los usuarios.

Pero ¿qué es una galleta?

Bueno, esto es un Pequeño archivo de texto que un sitio web guarda en su computadora. o tu dispositivo móvil cuando lo visites.

Estos archivos permiten que el sitio recuerde sus acciones y preferencias durante un período de tiempo.

De esta manera, no tendrás que reconfigurarlos cada vez que regreses al sitio o navegues de una página a otra.

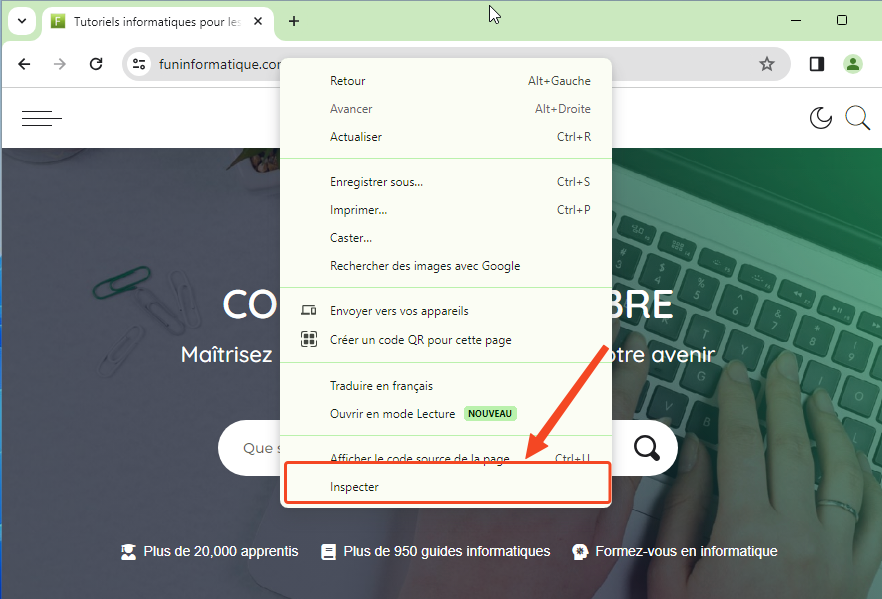

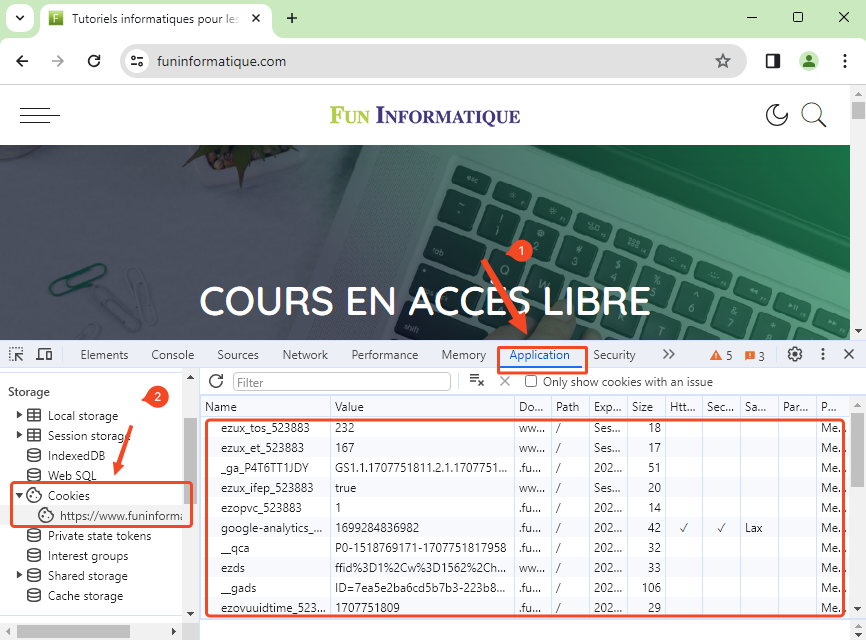

Por ejemplo, para ver las cookies guardadas en su navegador web Chrome, simplemente siga estos sencillos pasos:

- Abra Chrome y navegue hasta el sitio cuyas cookies desea ver.

- Haga clic derecho en cualquier lugar de la página.

- seleccionar inspeccionar para abrir las herramientas para desarrolladores de Chrome.

- En la ventana Herramientas de desarrollador, busque y haga clic en la pestaña Aplicación.

- En la pestaña Aplicaciónbajo Almacenamiento En el panel izquierdo, seleccione Cookies.

- Ahora podrá ver las cookies asociadas con el sitio que inspeccionó.

¿Cómo explotan los piratas informáticos las cookies de sesión?

Los piratas informáticos se aprovechan del hecho de que muchos sitios web transmiten cookies de sesión de forma clara, sin cifrar. Entre estas cookies, algunas permiten que los sitios web inicien sesión automáticamente cuando los visita, ¡sin que tenga que ingresar sus datos de inicio de sesión cada vez!

Por lo tanto, tener en sus manos estas cookies le permite al hacker hacerse pasar por usted y acceder a sus cuentas sin un nombre de usuario o contraseña, dándole así acceso a su información personal y la capacidad de tomar control de sus cuentas por línea.

Para más detalles, lea nuestro tutorial: ¿Cómo puede un hacker explotar sus cookies?

Esta técnica aprovecha la debilidad de las comunicaciones inseguras y no cifradas en la red, particularmente en las redes Wi-Fi públicas. Las sesiones web HTTP (y no HTTPS) son ciertamente cada vez más raras, pero aún existen, es uno de los puntos de entrada.

Los accesos WiFi público mal seguro (por ejemplo en un restaurante u hotel) también son más vulnerables.

¿Cómo capturan los piratas informáticos sus cookies?

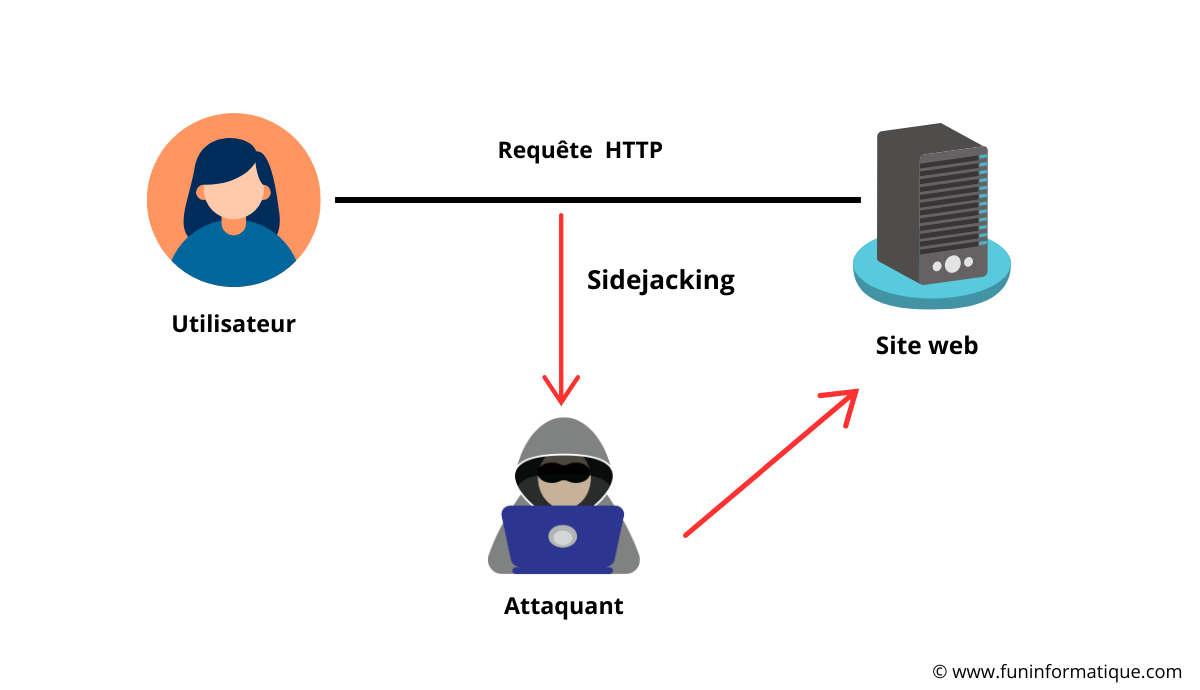

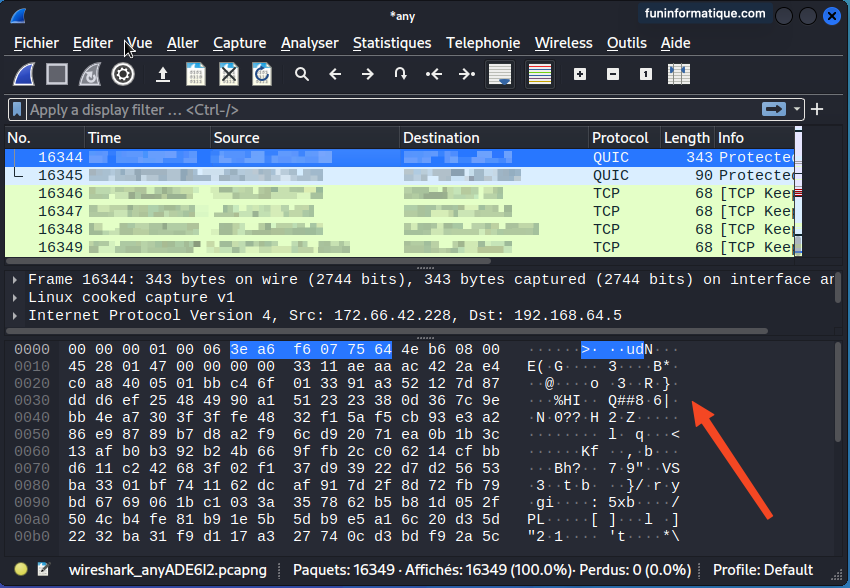

En un escenario típico de robo lateral, un atacante podría usar un software de análisis de red, o resoplar, para capturar paquetes de datos transmitidos a través de una red WiFi pública.

Al analizar estos paquetes, el atacante puede extraer cookies de sesión y utilizarlas para acceder a las cuentas de las víctimas.

Los sitios de redes sociales, las cuentas de correo electrónico y la banca en línea son los objetivos principales de los atacantes.

Los piratas informáticos utilizan diversas herramientas y software para llevar a cabo estos ataques.

He aquí algunos ejemplos:

- Wireshark : Es un analizador de paquetes de red muy popular que permite a los usuarios ver los datos transmitidos a través de una red en tiempo real. Los piratas informáticos pueden utilizarlo para interceptar y analizar cookies de sesiones inseguras.

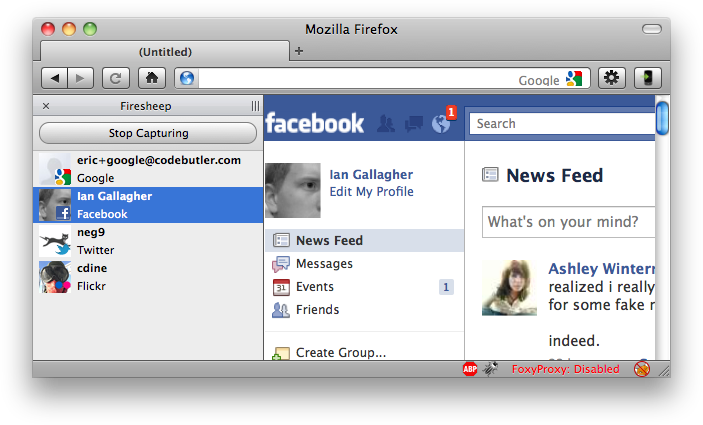

- Oveja de fuego : Es una extensión del navegador que se creó para demostrar las vulnerabilidades de las cookies de sesión inseguras. Permite interceptar cookies de sesión en redes Wi-Fi no seguras y acceder a cuentas de usuario.

- Dsniff : Es una colección de herramientas para análisis de redes y ataques de rastreo. Se puede utilizar para capturar paquetes de datos y recuperar información de sesión.

Los diferentes tipos de ataques de secuestro

Toma del lado de la sesión

En el caso de sesión de elevación lateral, los piratas informáticos interceptan el tráfico de red de un usuario, normalmente monitoreando una red WiFi no segura.

Al analizar cuidadosamente este tráfico, pueden detectar cookies de sesión no cifradas intercambiadas entre el usuario y el sitio web. Una vez que roban estas cookies, pueden usarlas para hacerse pasar por el usuario y acceder a sus cuentas en línea sin necesidad de sus credenciales.

Inyección de código malicioso (secuencias de comandos entre sitios)

En este ataque, los piratas informáticos aprovechan la Defecto XSS de un sitio web mediante la inserción de scripts maliciosos.

Con este método, los atacantes pueden, por ejemplo, almacenar scripts en la base de datos del sitio o enviarlos directamente a un usuario a través de enlaces o formularios.

Cuando un usuario visita una página infectada, el script se ejecuta en su navegador, lo que permite al pirata informático robar información confidencial, como cookies de sesión.

Para obtener más detalles sobre este ataque, consulte este artículo: Defecto XSS, ¿qué es y cómo protegerse de él?

Fijación de sesión

En un ataque de fijación de sesión, los piratas informáticos crean una identificación de sesión válida y luego engañan al usuario para que la utilice para iniciar sesión en un sitio web.

Para lograrlo, pueden, por ejemplo, enviar un correo electrónico que contenga un enlace a un formulario de inicio de sesión fraudulento.

Cuando el usuario utiliza esta ID de sesión, los piratas informáticos pueden acceder a su cuenta en línea sin ningún permiso.

Adivina los ID de sesión

Finalmente, en el caso de la predicción de ID de sesión, algunos servidores web utilizan algoritmos predecibles para generar ID de sesión.

Los piratas informáticos pueden capturar estas credenciales y analizar los patrones para predecir credenciales válidas.

Este método se puede comparar con un ataque de fuerza bruta, en el que los piratas informáticos prueban diferentes combinaciones de credenciales.

Ataque de hombre en el navegador

Para llevar a cabo este ataque, los piratas informáticos primero deben infectar su computadora con malware, a menudo a través de Téléchargements o archivos adjuntos de correo electrónico infectados.

Una vez que su computadora está infectada, el malware espera pacientemente a que visite sitios web específicos.

Cuando realiza transacciones en línea, el malware puede intervenir y modificar los datos de la transacción, permitiendo a los piratas informáticos acceder a sus nombres de usuario y contraseñas.

¿Cómo protegerse del Sidejacking?

Para concluir el artículo, como es habitual, te brindaremos los mejores consejos para protegerte del sidejacking.

Opte siempre por conexiones HTTPS en lugar de HTTP

HTTPS es un protocolo de comunicaciones seguro que cifra los datos transmitidos entre su navegador web y el servidor. Esto hace que sea más difícil para los piratas informáticos interceptar sus datos.

Para webmasters, utilice el indicador Seguro para las cookies de sesión.

Las cookies seguras solo se pueden transmitir a través de conexiones HTTPS cifradas. El indicador Seguro le indica al navegador que solo transmita cookies de sesión a través de conexiones HTTPS.

Evite las redes WiFi públicas no seguras

Las redes Wi-Fi públicas no seguras son particularmente vulnerables a ataques de secuestro. Si debe utilizar una red Wi-Fi pública, evite conectarse a sitios sensibles como banca en línea o sitios de comercio electrónico.

Usar una VPN cifra tu conexión a Internet

Usar una VPN cifra tu conexión a Internet

Una VPN crea un túnel cifrado entre su dispositivo y el servidor VPN. Esto hace que sea más difícil para los piratas informáticos interceptar sus datos.

Habilite la verificación en dos pasos para sus cuentas confidenciales

La verificación en dos pasos añade una capa adicional de seguridad a tus cuentas. Incluso si un pirata informático logra obtener su contraseña, también necesitará su código de verificación para iniciar sesión en su cuenta.

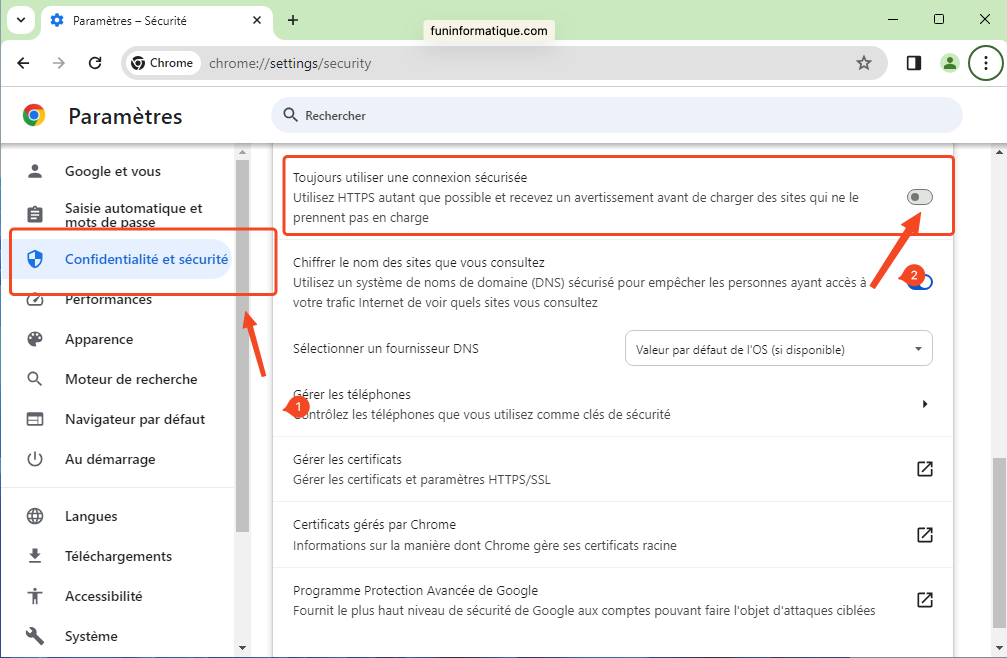

Habilite HTTPS de forma predeterminada en su navegador

Los principales navegadores ahora ofrecen soporte nativo para un modo solo HTTPS.

Para habilitar HTTPS en su navegador, aquí se explica cómo hacerlo dependiendo de su navegador web:

- Firefox : Vaya a Configuración > Privacidad y seguridad > Verificar Habilitar el modo solo HTTPS.

- Chrome : Vaya a Configuración > Privacidad y seguridad > Seguridad > Habilitar Usar siempre conexiones seguras.

Puedes escribir en la barra de direcciones:chrome://flags/#https-only-mode-setting. - Southern Implants : Habilite HTTPS automático a través de

edge://flags/#edge-automatic-https, luego en la configuración de privacidad, habilite Cambie automáticamente a conexiones más seguras con HTTPS automático. - Safari : Para los usuarios de Safari 15 y posteriores en macOS Big Sur o macOS Catalina, HTTPS está habilitado de forma predeterminada, sin necesidad de realizar cambios.

Para los más experimentados, utilice las armas de su atacante: Wireshark

Wireshark es una poderosa herramienta que se puede utilizar para monitorear el tráfico de la red y detectar posibles actividades sospechosas.

Además de estos consejos, aquí hay algunos otros pasos que puede seguir para protegerse del sidejacking:

- Actualice su navegador web y sistema operativo periódicamente.

- instalar un antivirus y un cortafuegos.

- Tenga cuidado al hacer clic en enlaces o abrir archivos adjuntos de personas desconocidas.

- nunca agarres Tu información personal en un sitio web no seguro.

Necesidad de ayuda ? Haz tu pregunta, FunInformatique te respondere