Última actualización: 11 de febrero de 2023

te gusta tener acceso gratuito a internet ? Hoy en día, la mayoría de cafeterías, hoteles, centros comerciales, aeropuertos y otros lugares ofrecen a sus clientes acceso wifi gratuito. Eso está bien, pero ¿estás seguro de que realmente te estás conectando a una red WiFi real y no a algo diseñado para robar todas tus contraseñas?

Es difícil saberlo, pero para mostrarle lo sencillo que es implementar este tipo de cosas, le presentaremos la herramienta mitmAP.

mitmAP es un pequeño programa de Python que crea automáticamente un punto de acceso falso con varias funciones.

En este tutorial veremos cómo crear un punto de acceso wifi con una computadora debajo Kali Linux. Podrá usar este punto de acceso para compartir su conexión, pero el objetivo aquí es ver cómo los piratas informáticos pueden manipular fácilmente el tráfico y recopilar información confidencial.

¿Qué es un punto de acceso WiFi falso?

Un punto de acceso WiFi falso Es un tipo dehoneypot» creado desde cero para interceptar el tráfico de potenciales objetivos que vendrían a conectarse a él. El atacante puede entonces escuchar los paquetes (ataques Hombre en el medio) y recuperar datos de interés como cookies, nombres de usuario / contraseñas o códigos de conexión FreeWiFi, SFR WiFi Public, etc.

Por supuesto, la recuperación de información de esta manera está claramente prohibida, pero el propósito de nuestra demostración es educar a los usuarios sobre los riesgos de los hotspots abiertos.

La técnica consiste en hacer creer a la víctima que está hablando con un tercero de confianza –banco, administración, etc. — para extraerle datos personales: contraseña, número de tarjeta de crédito, número o fotocopia del documento nacional de identidad, fecha de nacimiento, etc.

Ejemplo de uso de mitmAP

Para configurar un entorno de prueba, necesitará tener una máquina que ejecute Linux y descargar la herramienta mitmAP.

Instalación de la herramienta mitmAP

Para descargar la herramienta mitmAP, puede encontrarla aquí: https://github.com/xdavidhu/mitmAP

Aquí está el comando de instalación:

Inicie la herramienta mitmAP

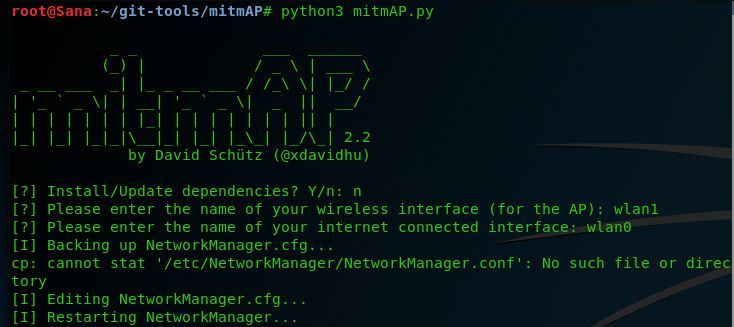

Luego, ejecútelo con python3 y automáticamente instalará todas las dependencias faltantes.

sudo python3 mitmAP.py

Configurar hostpot wifi falso

En esta etapa, necesitará dos interfaces de red Wifi:

- El primer dispositivo es la interfaz inalámbrica que desea utilizar como punto de acceso (hostpot).

- El segundo dispositivo es la interfaz que desea utilizar para la conexión WAN.

En esta prueba, utilizamos una tarjeta Wifi USB externa para actuar como hostpot (wlan1) y una tarjeta inalámbrica integrada en nuestra máquina (wlan0) para actuar como conexión WAN. Utilice el comando 'ifconfig' para ver sus interfaces de Internet y modificarlas en consecuencia.

Una vez que haya ordenado sus interfaces, ejecute MitmAP nuevamente con el siguiente comando.

Después de ingresar los nombres de las interfaces, se le preguntará si desea usar SSLStrip . Esta herramienta intentará degradar las conexiones de los clientes a HTTP en lugar de HTTPS. Esta puede ser una excelente manera de capturar credenciales, por lo que la habilitaremos.

A continuación, se le pedirá que ingrese un SSID (identificador de conjunto de servicios) para el punto de acceso; este es el nombre de su Hostpot Wifi falso. Si habilita el cifrado, deberá establecer una contraseña.

Luego se le preguntará si desea utilizar Tshark. Obviamente, para que este ataque sea útil necesitaríamos un registro pcap (captura de paquetes), por lo que seleccionamos sí.

Finalmente, MitmAP te preguntará si deseas configurar manualmente la suplantación de DNS. Dejamos la opción predeterminada de no.

¡Listo, ya terminaste! Tu Hostpot Wifi falso está listo y funcionando perfectamente. Todo lo que tienes que hacer ahora es esperar a que el usuario se conecte a tu red Wifi falsa.

Capture la información que circula en el punto de acceso

Ahora que hemos capturado algo de información, veamos qué obtenemos cuando cerramos el mal hostpot.

Para detener el punto de acceso necesitas usar Ctrl + C dos veces seguidas. MitmAP detiene y corrige sus cambios en el sistema.

Toda la información recuperada se almacena en la carpeta. mitmAP/registros.

Por ejemplo, para encontrar las contraseñas capturadas en los registros, es necesario ejecutar el siguiente comando en la terminal:

grep -a nombre del sitio mitmap-sslstrip.log | grep contraseña –color=siempre.

Este comando busca en el archivo la cadena "passwd" y la colorea. El argumento -a trata un archivo binario como si fuera texto. Esto es necesario porque el registro generado es un archivo de datos.

Necesidad de ayuda ? Haz tu pregunta, FunInformatique te respondere