DVWA (Damn Vulnerable Web App) es una aplicación web muy vulnerable que está escrita en PHP / MySql. Es liviano, fácil de usar y está lleno de lagunas para explotar.

DVWA está destinado tanto a profesionales de la seguridad como a personas que deseen formarse o quieran aprender más sobre ataques web, para probar técnicas de ataque en un entorno legal.

Los principales objetivos de DVWA

- Aprenda a identificar las vulnerabilidades de sitios web y aplicaciones web,

- Probar técnicas de operación e intrusión,

- Aprenda métodos de corrección para proteger mejor los sistemas.

Vulnerabilidades web disponibles en la aplicación DVWA

- ataque de fuerza bruta

- Ejecución de comandos a través de shell_exec en PHP

- Ataques CSRF

- Incluir culpa

- Ataques de inyección SQL

- Subir defecto

- Ataques XSS

Instalación de la aplicación web Damn Vulnerable

En primer lugar, descarga la aplicación en Sourceforge, luego coloque la carpeta Dvwa en su servidor web WAMP o XAM o Esayphp.

Inicie la aplicación en localhost http://127.0.0.1/dvwa/index.php. Un instalador le permitirá instalarlo en unos pocos clics.

El inicio de sesión de la aplicación es: Administración y la contraseña: la contraseña

Para instalar la base de datos, simplemente haga clic en configuración en el menú principal, luego haga clic en "Crear / Restablecer base de datos".

Practica algunos ataques a DVWA

La aplicación DVWA contiene tres niveles de dificultad: Fácil, Medio y Difícil.

Te recomiendo que elijas el nivel fácil para empezar, para que no te desanimes. Por supuesto, puede pasar a los siguientes niveles más tarde, pero es mejor comenzar de manera inteligente.

Al explotar un defecto, necesitará ciertas cualidades humanas para tener éxito: paciencia, perseverancia y discreción. Esta es una etapa en la que tendrás que hacer el mejor uso de tus habilidades informáticas, y estoy sopesando mis palabras. 🙂

Nota: Para cambiar el nivel de dificultad, haga clic en "Seguridad DVWA" y elija el nivel que necesita.

Ataque XSS DVWA

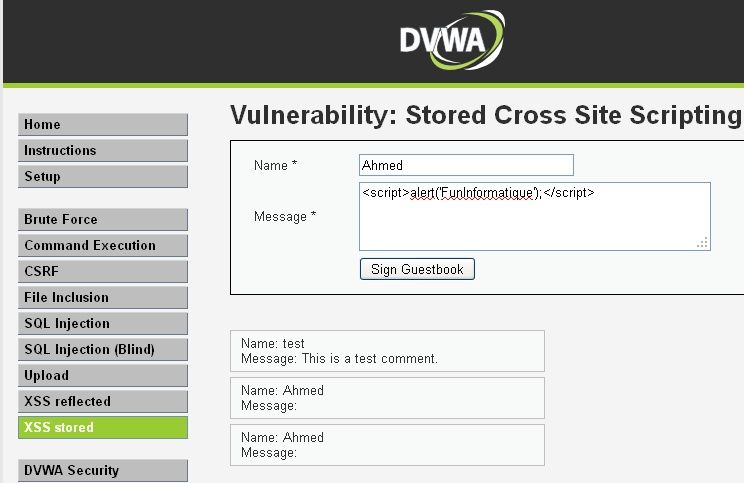

Para familiarizarnos y entrenarnos en la herramienta, comenzaremos realizando un ataque del tipo XSS permanente.

Para eso, elegiremos “XSS almacenado” en el menú de la derecha. A continuación, se muestra un bonito formulario con dos campos. Normalmente, la detección de la presencia de una falla XSS se puede realizar ingresando un código javascript en un campo de formulario o en una URL.

Entonces escribimos la siguiente línea en el campo de mensaje de nuestro formulario:

alert('FunInformatique')

Si aparece un cuadro de diálogo, se puede concluir que la aplicación web es susceptible a ataques XSS. Este script se ejecutará cada vez que visite esta página.

Queda ahora que aproveche esta falla con un código JavaScript más útil y, si no tiene tiempo para codificar un script JavaScript, use BeEF, un marco de explotación XSS.

Debes saber que en el nivel fácil, la seguridad está completamente ausente en la aplicación.

Subir ataque a DVWA

En esta parte, pasaremos al exploit de la falla de carga (nivel fácil). Para hacer esto, haga clic en "Subir" en el menú de la derecha.

La falla de carga es una falla que le permite cargar archivos con una extensión no autorizada (por ejemplo, un código php).

Para explotarlo, intentaremos cargar un PHP Web Shell (como C99 o R57) en el servidor que nos dará el control del servidor.

Para hacer esto, haga clic en navegar, seleccione su shell PHP y valide

El archivo se actualiza con succionado. Aún tiene que ejecutar el shell ubicado en: http: // localhost / dvwa / hackable / uploads /

Puedes divertirte localmente con otro tipo de fallas en los diferentes niveles. Entrene bien y pruebe sus habilidades de prueba de penetración legalmente. Te da la oportunidad de demostrar lo que puedes hacer. 😉

Y si te quedas atascado en una prueba, no dudes en hacérnoslo saber en un comentario. 🙂

7 Preguntas / Respuestas