Dernière mise à jour : 3 juillet 2022

Nous avons déjà vu dans les articles précédents les méthodes de base utilisé par un pentester, et nous avons vu que la première étape utilisé c’est la collection des informations sur la cible (adresse IP, système d’exploitation,version du navigateur, etc.

Ces derniers sont déployées pour détecter les failles d’une machine sur un réseau afin de mieux sécuriser ce dernier.

Dans ce billet, nous allons voir ensemble comment obtenir adresse IP d’une personne a l’ouverture du mail et d’autres informations avec une technique qui s’appelle Email Tracking. C’est une technique simple et rapide.

Il consiste à utiliser des services web qui vous permettent une fois le mail envoyé est lu, de renvoyer un mail à l’expéditeur avec plusieurs informations comme :

- L’IP du destinataire

- Le navigateur internet

- Le fournisseur d’accès

- L’heure d’ouverture du mail

Ces services peuvent êtres utilisés dans le cadre d’une entreprise voulant savoir si les destinataires lisent les mails envoyés et si oui, durant combien de temps. D’ailleur, c’est le but principal de ces services, mais pas pour les pentesters.

En effet, il existe plusieurs services qui permettent ce type d’opération comme SpyPig, didtheyreadit et ReadNotify.

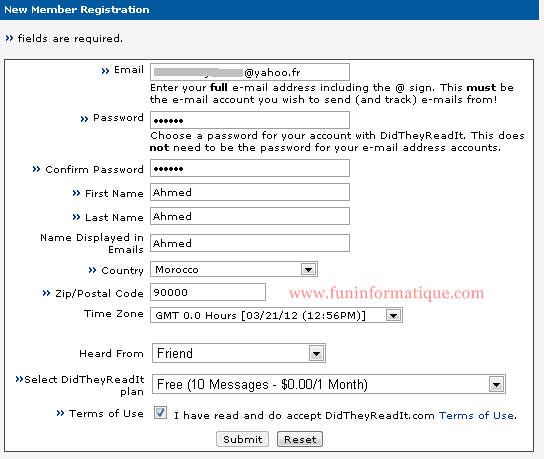

Ici, nous allons faire une démonstration avec didtheyreadit.com.

Je ne vais pas trop rentrer dans les détails, mais après vous être inscrit sur didtheyreadit.com, il suffit d’envoyer un email depuis votre compte de messagerie en ajoutant simplement « didtheyreadit.com » à la fin de l’adresse du destinataire.

Par exemple, pour suivre un email envoyé à « cible@gmail.com », envoyez le à « cible@gmail.com.didtheyreadit.com ».

Bien sûr le destinataire ne verra pas son adresse mail comme tel.

Une fois l’email est envoyé, il va passer par le serveur mail de didtheyreadit.com qui va ajouter à votre courrier électronique un certain nombre de codes qui seront activés à chaque ouverture de l’email par le destinataire.

Une fois que le destinataire lira votre message, un rapport complet vous sera envoyé à votre adresse mail. Vous obtiendrez alors des infos comme le lieu où se trouve le PC, le navigateur utilisé, l’adresse IP de la personne et bien d’autres.

Faites en bon usage !

18 Questions / Réponses