Hier un ami m’a dit: « Ahmed, j’ai lu dernièrement votre article sur comment injecter une backdoor avec une clé USB et j’ai lu aussi l’article Zeus, Roi des botnets et je me demandais si on peut reconnaître un pc zombie qui fait parti du réseau botnet d’un pirate, sachant que je suis sur windows. »

Pour répondre a cette question, j’ai décidé de partager avec vous une méthode très efficace pour être au courant de tout ce qui se passe sur votre ordinateur.

En fait lorsqu’un PC est infecté par un malware ou un spyware, il héberge un programme qui scrute le disque interne; soit pour aspirer vos contacts pour les envoyer à des bases de spams ; soit pour réaliser un relai avec d’autres machines infectées pour constituer une base de zombies.

Dans les deux cas, il y a certains signes qui ne devraient pas être négligés comme :

- Le ventilateur démarre à pleine vitesse lorsque l’ordinateur est inactif.

- L’ordinateur prend beaucoup de temps pour arrêter.

- Vos Amis reçoivent des courriels avec votre adresse mail que vous n’avez pas envoyé.

- L’accès à Internet est très lent.

- Ouverture des pop-ups des publicités, même lorsque votre navigateur web est fermé.

Comment détecter une backdoor sur son PC

Remarque: Cette méthode que je vous montre ne remplace surtout pas les méthodes de protection habituelles telles que les Anti-virus.

Pour commencer, nous allons utiliser un logiciel gratuit qui va nous être très utile, il s’agit de TCPView.

TCPView surveille l’activité du site TCP/IP de votre système. Contrairement aux outils de surveillance TCP/IP qui sont fournis avec Windows, TCPView montre quel procédé est associé avec chaque adresse TCP/IP.

Téléchargez cet outil puis décompressez le.

Aucune installation n’est nécessaire, cliquez sur le fichier Tcpview.exe et la fenêtre du programme s’ouvre. TCPView affiche en toutes les secondes les échanges réseau entre votre PC et le monde extérieur.

L’avantage de TCPView par rapport à la commande netstat est qu’il permet de clore une connexion sans avoir à fermer le processus correspondant.

Dans le cas d’un PC infecté, l’adresse distante est « exotique ».

Exemple :

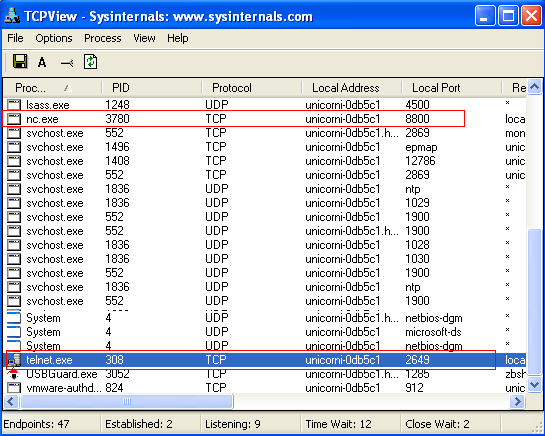

Dans la capture ci-dessous, vous pouvez voir clairement toutes les connexions ouvertes sur mon pc :

Vous remarquez sur l’image qu’il y a un client Telnet connecté sur mon ordinateur et aussi une backdoor Netcat.

TCPView pourra bloquer d’un clic cette backdoor et identifier l’emplacement de ce programme qui l’utilise pour s’en débarrasser.

13 Questions / Réponses