Última actualización: 31 de diciembre de 2022

Si hemos de dar crédito al retrato caricaturesco que pintan los medios, el hacker es un ser muy inteligente y desocializado que tiene venganza contra sus vecinos. Pero la realidad es más diversa.

El hacker no siempre es un criminal, sino un programador talentoso y apasionado, capaz de comprender un programa y localizar sus fallas. Es, por tanto, un experto capaz de encontrar respuestas a problemas considerados insolubles.

Por otro lado, el hacker que todos temen es más bien una persona que irrumpe en redes públicas o privadas para tomar el control de las PC o simplemente robar datos. Sus motivos no siempre son muy claros si alguna información es comercializable, parece que los hechos de fama también son muy valorados en la comunidad hacker.

Tu PC interesa a los piratas informáticos

Por supuesto, probablemente pienses que el contenido de tu disco duro no es de interés para ningún pirata. Pero si las fotos de sus vacaciones quizás no sean datos confidenciales, ¡esto no impide que su máquina sea un objetivo! Porque el poder de cómputo de su computadora interesa al hacker en el punto más alto.

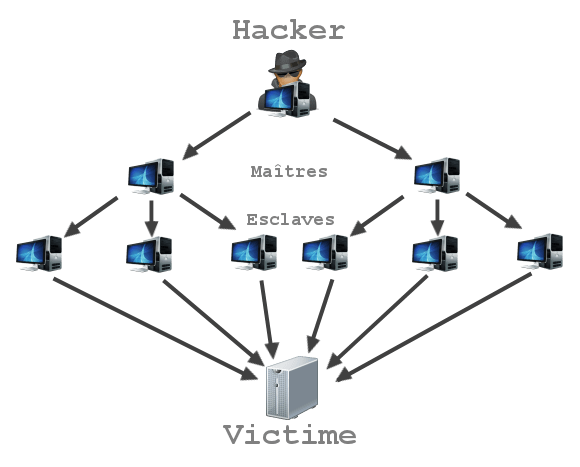

La experiencia muestra, por ejemplo, que la combinación de varias docenas de PC proporciona suficiente potencia para llevar a cabo un ataque DDOS de manera muy efectiva. Este tipo de ataque consiste en interrumpir un servicio Web saturando de solicitudes los servidores que lo alojan.

Los piratas informáticos primero toman el control de cientos o incluso miles de PC conectadas permanentemente, ¿por qué no la suya? Luego se da la orden a todas estas máquinas para enviar la misma solicitud al mismo tiempo al mismo servidor. El servidor recibe muchas más solicitudes de las que puede satisfacer.

modo de intrusión

Si tienes una conexión permanente de ADSL o cable, eres una víctima potencial. Estar conectado permite el control remoto de su PC sin su conocimiento.

Una conexión permanente sin protección es como una puerta abierta para un ladrón.

Su conexión consta de una serie de puertos. Cada uno de estos puertos está asignado a una tarea particular. Está vinculado tanto a un protocolo de transferencia de datos (FTP o HTTP por ejemplo) como a una aplicación específica (navegador, mensajería, etc.). Muchos de estos puertos permanecen desocupados la mayor parte del tiempo. Nada impide que una persona capacitada lo use para visitar su disco duro, copiar sus datos o instalar un programa espía.

Los piratas informáticos utilizan software (por ejemplo Nmap junto con Metasploit) que escanean sin descanso la red en busca de vulnerabilidades en su sistema operativo..

La única forma de protegerse contra los ataques es bloquear los puertos. Y este es el papel del cortafuegos.

Windows contiene precisamente este tipo de software: el firewall de conexión a Internet. Es responsable de controlar la información intercambiada entre Internet y su PC. Si permanece conectado, es vital habilitar esta función.

El mejor antivirus eres TÚ

La “protección al 100%” no existe. Por lo tanto, tendrá "máxima protección" en función de su comportamiento y precaución en Internet. Estos son algunos consejos que pueden mejorar en gran medida la seguridad de su computadora.

- Utilice un navegador que no sea Internet Explorer. Por ejemplo, Mozilla Firefox o Chrome.

- Mantenga su sistema actualizado. Cuanto más actualizado sea su sistema operativo, es menos probable que se infecte.

- Realice copias de seguridad periódicas. La única arma en caso de ataque o falla es la copia de seguridad de los datos. ¡Piénsalo!

- Manténgase alerta y tenga cuidado con las grietas, los sitios warez, los sitios pornográficos y peer to peer como Utorrent.

- Desactive los puertos USB, olvídese de ellos y su PC tendrá más posibilidades de mantenerse limpio.

- No abra archivos adjuntos de correo electrónico a menos que esté absolutamente seguro de que son inofensivos

- Prefiere una cuenta limitada en lugar de una cuenta de administrador. Al usar una cuenta limitada, los programas peligrosos no podrán instalarse porque no tendrán los derechos necesarios.

Necesidad de ayuda ? Haz tu pregunta, FunInformatique te respondere