WPScan es un escáner de vulnerabilidad para WordPress, escrito en rubí. Es capaz de encontrar vulnerabilidades presentes en un sitio web de WordPress, enumerar los complementos utilizados y brindarle las fallas de seguridad asociadas. También puedes forzar la interfaz de administración por fuerza bruta.

Está destinado tanto a profesionales de la seguridad como a administradores de sitios de WordPress.

Las principales características de WPscan

- Enumeración de usuarios,

- descifrado de contraseñas de fuerza bruta multiproceso,

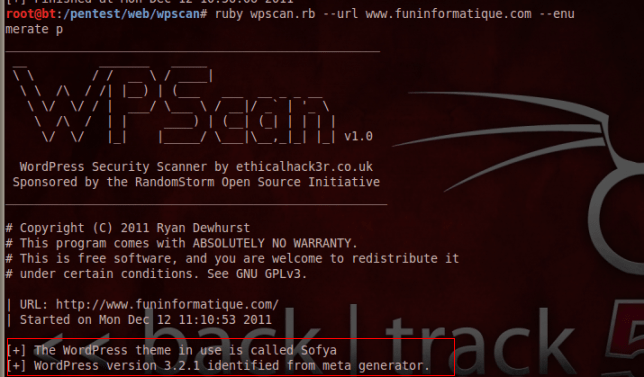

- detección de la versión de WordPress,

- detección y enumeración de complementos vulnerables.

Instalación de WPscan

WPscan solo funciona en Linux, si tienes una computadora funcionando Windows Le aconsejo que utilice una máquina virtual que ejecute Kali Linux. Solo descarga VMware y una imagen de Kali Linux. WPScan ya está preinstalado. Y aquí cómo instalar kali linux en una máquina Windows con VMware.

De lo contrario, para instalarlo en otra distribución, consulte esta página: https://github.com/wpscanteam/wpscan

¿Cómo utilizar WPscan?

Tras la instalación nos ponemos manos a la obra, parte más interesante !

Fácil de usar:

Para conocer la versión de WordPress y el nombre del tema utilizado, abra una terminal como root y escriba:

Lista de usuarios:

Para enumerar todos los usuarios que tienen acceso al blog, según el autor de los artículos.

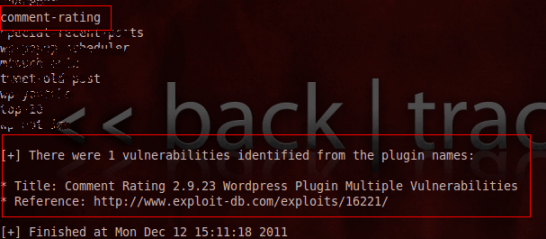

Lista de complementos vulnerables

Para enumerar los complementos utilizados en un sitio y mostrar las vulnerabilidades de seguridad relacionadas, ejecute el siguiente comando:

Puede ver en la imagen que wpscan detectó un complemento vulnerable (calificación de comentarios) con un enlace a la falla del tipo de inyección SQL, esta falla se puede explotar para tener el control total de la base de datos dada FunInformatique . No te preocupes, lo he desactivado.

Rompe la contraseña de administrador

Para obtener la contraseña de administrador, usaremos fuerza bruta en la interfaz de administración.

Para eso, no hay duda de que necesitaremos lo que se llama un diccionario. En el caso de un ataque de fuerza bruta, el diccionario presenta la lista de posibilidades que el generador intentará utilizar para ingresar al sistema remoto. En resumen, esta es la lista de contraseñas probadas.

En Kali Linux, de forma predeterminada, existe una lista, pero puede agregar otras palabras. El diccionario presente por defecto en Kali Linux se encuentra en:

/pentest/contraseñas/listas de palabras/darkc0de.lst

Si tiene una distribución diferente de Kali Linux, puede descargar el diccionario aquí y la.

En resumen, aquí está el comando que llama al diccionario para tener la contraseña del administrador de wordpress:

/pentest/contraseñas/listas de palabras/darkc0de.lst –nombre de usuario administrador

Proteja su sitio de WordPress

Para contrarrestar todas estas técnicas, debe eliminar el archivo readme.html en la raíz de WordPress, mantener WordPress y los complementos actualizados y usar una contraseña larga con muchos caracteres diferentes. También podemos instalar un complemento como Casillero de usuario lo que le permite limitar el número de intentos de autenticación.

5 Preguntas / Respuestas