Laatst bijgewerkt: 17 mei 2024

Je vindt het leuk om te hebben gratis internettoegang ? Tegenwoordig bieden de meeste cafés, hotels, winkelcentra, luchthavens en andere plaatsen hun klanten gratis wifi-toegang. Dat is goed, maar weet je zeker dat je echt verbinding maakt met een echt WiFi-netwerk en niet met iets dat is ontworpen om al je wachtwoorden te stelen?

Het is moeilijk om dat te weten, maar om je te laten zien hoe eenvoudig dit soort dingen te implementeren is, gaan we de mitmAP-tool presenteren.

mitmAP is een klein Python-programma dat automatisch een nep-toegangspunt maakt met verschillende functies.

In deze tutorial zullen we zien hoe: maak een wifi-hotspot met een computer Kali Linux. U kunt deze hotspot gebruiken om uw verbinding te delen, maar het doel hier is om te zien hoe hackers gemakkelijk verkeer kunnen manipuleren en vertrouwelijke informatie kunnen verzamelen.

Wat is een nep-WiFi-hotspot?

Een valse wifi-hotspot is een soort vanhoneypot» helemaal opnieuw gemaakt om het verkeer van potentiële doelen te onderscheppen die er verbinding mee zouden komen maken. De aanvaller kan dan luisteren naar de pakketten (attacks Man in het midden) en interessante gegevens herstellen zoals cookies, gebruikersnamen/wachtwoorden of FreeWiFi-verbindingscodes, SFR WiFi Public, enz.

Het is natuurlijk duidelijk verboden om dit soort informatie op te halen, maar het doel van onze demonstratie is om gebruikers bewust te maken van de risico's van open hotspots.

De techniek bestaat erin het slachtoffer te laten geloven dat hij of zij met een vertrouwde derde partij spreekt: de bank, de administratie, enz. — om persoonlijke informatie te extraheren: wachtwoord, creditcardnummer, nummer of fotokopie van de nationale identiteitskaart, geboortedatum, enz.

Voorbeeld van het gebruik van mitmAP

Om een testomgeving op te zetten, heb je een machine met Linux nodig en moet je de mitmAP-tool downloaden.

De mitmAP-tool installeren

Om de mitmAP-tool te downloaden, kunt u deze hier vinden: https://github.com/xdavidhu/mitmAP

Hier is het installatiecommando:

Start de mitmAP-tool

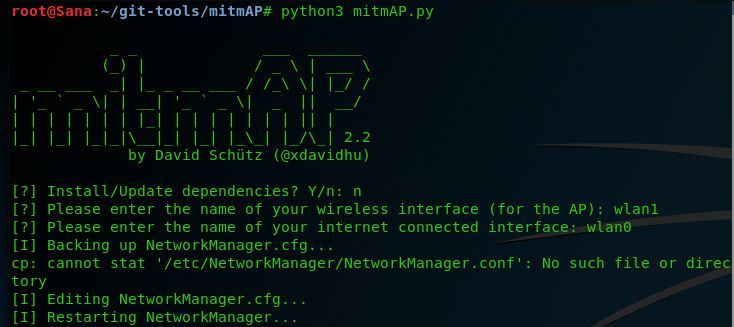

Voer het dan gewoon uit met python3 en het zal automatisch ontbrekende afhankelijkheden installeren.

sudo python3 mitmAP.py

Configureer Fake Wifi Hostpot

In dit stadium heeft u twee wifi-netwerkinterfaces nodig:

- Het eerste apparaat is de draadloze interface die u als toegangspunt (hostpot) wilt gebruiken

- Het tweede apparaat is de interface die u wilt gebruiken voor de WAN-verbinding.

In deze test gebruikten we een externe USB Wifi-kaart die als hostpot fungeerde (wlan1) en een draadloze kaart die in onze machine was ingebouwd (wlan0) om als WAN-verbinding te fungeren. Gebruik het commando 'ifconfig' om uw internetinterfaces te bekijken en deze dienovereenkomstig aan te passen.

Nadat u uw interfaces hebt gesorteerd, voert u MitmAP opnieuw uit met de onderstaande opdracht.

Nadat u de interfacenamen hebt ingevoerd, wordt u gevraagd of u deze wilt gebruiken SSLStrip . Deze tool probeert clientverbindingen te downgraden naar HTTP in plaats van HTTPS. Dit kan een goede manier zijn om inloggegevens vast te leggen, dus we zullen dit inschakelen.

Vervolgens wordt u gevraagd een SSID (service set identifier) voor de hotspot in te voeren – dit is de naam van uw nep Wifi Hostpot. Als u codering inschakelt, moet u een wachtwoord instellen.

Vervolgens wordt u gevraagd of u Tshark wilt gebruiken. Om deze aanval nuttig te laten zijn, hebben we uiteraard een pcap-logboek (packet capture) nodig, dus hebben we ja geselecteerd.

Ten slotte zal MitmAP u vragen of u DNS-spoofing handmatig wilt configureren. We hebben de standaardoptie nee gelaten.

Voila, je bent klaar! Je nep Hostpot Wifi is klaar en werkt perfect. Het enige dat u nu hoeft te doen, is wachten tot de gebruiker verbinding maakt met uw nep-wifi-netwerk.

Leg de informatie vast die op de hotspot circuleert

Nu we wat informatie hebben vastgelegd, laten we eens kijken wat we krijgen als we de kwaadaardige hostpot sluiten.

Om de hotspot die je nodig hebt te stoppen, moet je deze gebruiken CTRL + C twee keer achter elkaar. MitmAP stopt en herstelt de wijzigingen in het systeem.

Alle herstelde informatie wordt opgeslagen in de map mitmAP/logboeken.

Om bijvoorbeeld de vastgelegde wachtwoorden in de logboeken te vinden, moet men de volgende opdracht in de terminal uitvoeren:

grep -a sitenaam mitmap-sslstrip.log | grep passwd –kleur=altijd.

Met deze opdracht wordt in het bestand gezocht naar de tekenreeks “passwd” en wordt deze ingekleurd. Het argument -a behandelt een binair bestand alsof het tekst is. Dit is nodig omdat het gegenereerde log een gegevensbestand is.

Hulp nodig ? Stel je vraag, FunInformatique zal je antwoorden.