Mapa de DNS es un software de código abierto con licencia GNU GPL v2 que le permite recuperar los subdominios adjuntos a un dominio específico. Se utiliza principalmente durante la fase de recopilación de información.

Durante esta fase, un pentester debe recopilar la mayor cantidad de información posible sobre el objetivo: direcciones IP, nombres de dominio, protocolos de red, número de teléfono, dirección de correo electrónico, etc.

Esta herramienta le permite descubrir todos los subdominios asociados a un dominio determinado (por ejemplo, desde google.com, es posible descubrir mail.google.com, Earth.google.com, sketchup.google.com, escritorio .google.com). ,…). DNSmap está destinado a profesionales de la seguridad y pentesters, así como a administradores de sitios web.

Características principales de DNSmap:

- Obtenga todas las direcciones IP (registros A) asociadas con cada subdominio

- Interrumpa el proceso de fuerza bruta en caso de que el dominio de destino utilice comodines

- Capacidad de poder ejecutar la herramienta sin proporcionar una lista para realizar un ataque de fuerza bruta

- Guarde los resultados en un formato legible

Instalación de DNSMAP

DNSMAP solo funciona en Linux, si tienes una computadora ejecutando Windows Le aconsejo que utilice una máquina virtual que ejecute la distribución de Linux “Kali Linux”. Simplemente descargue VMware y una imagen de Kali Linux. DNSMAP ya está preinstalado.

De lo contrario, para instalarlo en otra distribución, abra una terminal como root y ejecute los siguientes comandos:

#tar -zxvf dnsmap-0.30.tar.gz

#cd dnsmap-0.30

#make o #gcc -Wall dnsmap.c -o dnsmap

#cp ./dnsmap / usr / local / bin / dnsmap

#cp ./dnsmap-bulk.sh / usr / local / bin /

#chmod ugo + x /usr/local/bin/dnsmap-bulk.sh

¿Cómo utilizar DNSmap?

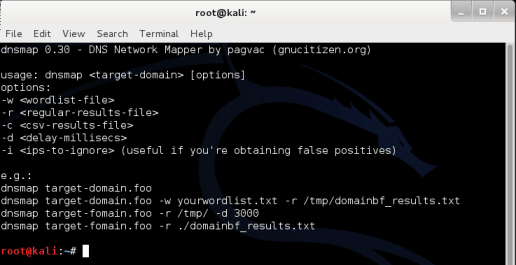

Sintaxis básica:

Y aquí están las diferentes opciones:

-W

Archivo de entrada para usar en ataques de fuerza bruta

-R

Exportar resultados en formato de texto

-VS

Guardar archivos en formato csv

-D

Retraso máximo (en ms) entre 2 solicitudes de DNS

(Predeterminado: 10 ms)

-I

Permite ignorar ciertas direcciones IP al mostrar el resultado (útil para dominios que generan falsos positivos)

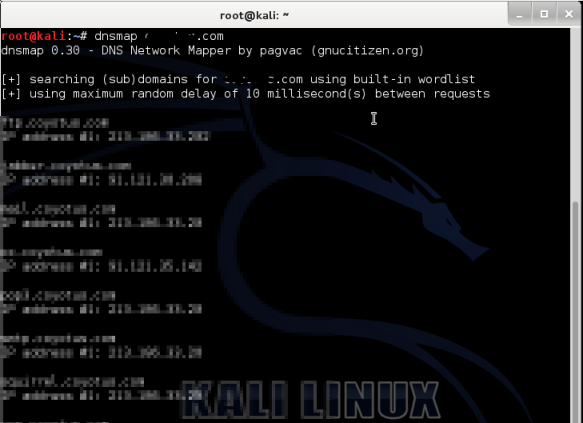

Caso práctico:

En una distribución como Kali Linux, se puede acceder a DNSmap a través del menú “Aplicaciones -> Kali Linux -> Recopilación de información -> Análisis de DNS -> dnsmap”

Para facilitar su uso, ejecutaremos subdominios de Fuerza Bruta utilizando la lista de palabras incorporada en la herramienta. Para hacer esto, escribimos el siguiente comando:

Para hacer un ataque de fuerza bruta en subdominios usando una lista de palabras diferente, escribimos este comando:

Necesidad de ayuda ? Haz tu pregunta, FunInformatique te respondere