Dernière mise à jour : 27 janvier 2023

Les premiers outils qui ont permis aux administrateurs systèmes d’analyser des réseaux informatiques et de localiser un problème avec précision ce sont les sniffers.

Ces outils sont aussi à la portée de hackers qui en usent également pour espionner un réseau informatique et voler les différents types de données.

Dans cet article, nous allons voir qu’est ce qu’un sniffer, son utilité, les risques qu’il présente et les services vulnérables au sniffing.

Qu’est ce qu’un sniffer ?

Le terme sniffer est plus populaire que des autres termes tels que « analyseur de protocole » et « analyseur de réseau ».

Un sniffer est un programme qui permet de capturer tous les paquets circulant sur un réseau et qui permet d’éditer leurs contenus. Il peut capturer n’importe quelle information envoyée à travers un réseau local, et donc afficher aussi bien l’identité des utilisateurs que leurs mots de passe transmis par tout service transportant des données claires (non chiffrée), tels que Telnet, DNS, SMTP, POP3, FTP et HTTP.

Si les données ne sont pas cryptées et si elles passent par l’interface réseau de la machine où s’exécute le sniffer, ce dernier les capture et les propose à la lecture directe.

Qui utilise les Sniffers et pourquoi ?

- Les administrateurs de LAN/WAN utilisent les sniffers pour analyser le trafic du réseau et participer à déterminer où il y a un problème sur le réseau.

- Un administrateur sécurité pourrait utiliser des sniffers, stratégiquement placés dans tout le réseau, comme système de détection d’intrusion.

- Ils sont aussi l’un des outils les plus communs que les hackers utilisent.

Comment peut-on espionner un réseau avec un sniffer ?

La grande majorité des protocoles Internet font transiter les informations de manière non chiffrée. Ainsi, lorsqu’un utilisateur du réseau consulte sa messagerie via le protocole POP ou IMAP, ou bien ouvre un site web dont l’adresse commence par HTTP, toutes les informations envoyées ou reçues peuvent être interceptées.

Voici des exemples qui montre comment un utilisateur malveillant muni d’un sniffer peut espionner un réseau et collecter des informations confidentielles des utilisateurs d’un réseau.

Récupération des login et mots de passe

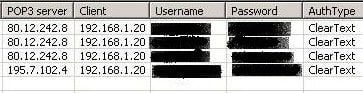

Lorsque un utilisateur lambda se connecte au serveur POP3 « un serveur de messagerie » pour consulter ses emails, le pirate récupère grâce à un sniffer le login/mot de passe. Il en est de même avec la connexion une page web qui demande une authentification.

Les images ci-dessous montrent comment un hacker peut pirater un compte Facebook et récupérer le login et du mot de passe d’un utilisateur grâce au logiciel Cain & Abel :

La liste de protocoles que le logiciel Cain & Abel peut sniffer:

![]()

Ecouter une communication VoIP

Une personne qui utilise Skype ou autre logiciel VoIP pour téléphoner peut être écouté par un tiers. La communication peut-être aisément capturé avec le sniffer Cain.

Les paquets sont récupérés puis analysés avant d’être enregistrés en format audible, le WAV.

Attention, certains logiciels comme Skype chiffre désormais les communications, ce qui rend l’analyse et l’enregistrement WAV beaucoup plus difficile, voire impossible pour un obtenir un résultat acceptable.

Lire les e-mails des victimes

Un pirate informatique connecté sur le même réseau que vous peut lire vos e-mails envoyés.

Pour réaliser cette attaque, il suffit d’installer un sniffer permettant la capture des paquets selon des critères de filtrage définis par l’utilisateur.

Dans notre cas, le pirate informatique définit des filtres de sorte que le sniffer ne capture que les paquets dont le port source ou destination est égale à 25. En principe, tout trafic utilisant le port 25 est un trafic correspondant à des e-mails. Puisque les données dans les e-mails sont en général non cryptées, le pirate peut alors facilement lire le contenu des e-mails transitant par le réseau.

Comment se protéger d’un sniffer ?

Nous avons vu la facilité de réalisation des attaques avec des sniffers. Avec peu de connaissance réseau, un pirate informatique peut facilement mener plusieurs de ces attaques.

Ces exemples démontrent les vulnérabilités liées aux protocoles et services réseaux, notamment le protocole ARP et les services Internet non cryptés.

Donc la meilleure protection contre les sniffers est d’utiliser des protocoles de communication chiffrés, comme SSH (SFTP, scp), SSL (HTTPS ou FTPS) (et non des protocoles en clair comme HTTP, FTP, Telnet).

Dans notre entreprise nous utilisons les solutions Omnipeek et la sonde insight pour sniffer le réseau et réaliser un diagnostic. Les 2 sont disponibles chez Netwalker.

Bonjour, concernant l’utilisation d’un sniffer pour déceler et anticiper les problèmes réseau cela m’intéresse grandement. Je travail sur un réseau de 80 postes et certains bâtiments présentent de gros problème réseau que je n’arrive pas à identifier. Auriez vous des informations à ce sujets ?