Ayer un amigo me dijo: “Ahmed, recientemente leí tu artículo sobre cómo inyectar una puerta trasera con una llave USB y también leí el artículo Zeus, rey de las botnets y me preguntaba si podemos reconocer una PC zombie que sea parte de la red de botnets de un hacker, sabiendo que estoy seguro windows. "

Para responder a esta pregunta, decidí compartir contigo un método muy efectivo para estar al tanto de todo lo que sucede en tu computadora.

De hecho, cuando una PC está infectada con malware o spyware, aloja un programa que escanea el disco interno; ya sea para succionar tus contactos para enviarlos a bases de datos de spam; o realizar un relevo con otras máquinas infectadas para constituir una base de zombis.

En cualquier caso, hay ciertos signos que no deben pasarse por alto como:

- El ventilador arranca a toda velocidad cuando la computadora está inactiva.

- El equipo tarda mucho en apagarse.

- Tus amigos reciben correos electrónicos con tu dirección de correo electrónico que no enviaste.

- El acceso a Internet es muy lento.

- Apertura de ventanas emergentes de anuncios incluso cuando su navegador web está cerrado.

Cómo detectar una puerta trasera en tu PC

Observación: Este método que les muestro no sustituye a los métodos de protección habituales, como el antivirus.

Para empezar vamos a utilizar un software gratuito que nos será de mucha utilidad, se trata de TCPView.

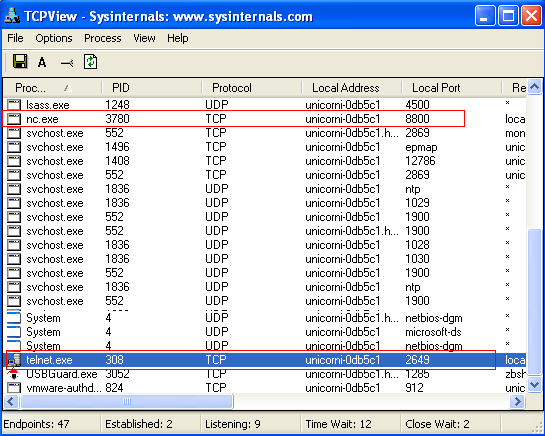

TCPView monitorea la actividad del sitio TCP/IP en su sistema. A diferencia de las herramientas de monitoreo TCP/IP que vienen con Windows, TCPView muestra qué proceso está asociado con cada dirección TCP/IP.

Descarga esta herramienta luego descomprímelo.

No se requiere instalación, haga clic en el archivo Tcpview.exe y se abre la ventana del programa. TCPView muestra los intercambios de red entre su PC y el mundo exterior cada segundo.

La ventaja de TCPView sobre el comando netstat es que te permite cerrar una conexión sin tener que cerrar el proceso correspondiente.

En el caso de una PC infectada, la dirección remota es " exótico ».

Ejemplo:

En la captura de pantalla a continuación, puede ver claramente todas las conexiones abiertas en mi PC:

Observa en la imagen que hay un cliente Telnet conectado a mi computadora y también un puerta trasera gato neto.

TCPView podrá bloquear esta puerta trasera con un solo clic e identificar la ubicación de este programa que la utiliza para deshacerse de ella.

13 Preguntas / Respuestas