DNSmap est un logiciel Open Source sous licence GNU GPL v2 qui permet de récupérer les sous-domaines rattachés à un domaine précis. Il est principalement utilisé lors de la phase de collecte d’informations.

Pendant cette phase, un pentester doit collecter le max d’informations possible sur la cible : adressage IP, noms de domaine, protocoles de réseau, numéro téléphone, adresse email,etc.

Cet outil lui permet de découvrir tous les sous-domaines associés à un domaine donné (par exemple à partir de google.com, il est possible de découvrir mail.google.com, earth.google.com, sketchup.google.com, desktop.google.com, …). DNSmap est destiné aussi bien aux professionnels de la sécurité et pentesters qu’aux administrateurs des sites internet.

Principales fonctionnalités de DNSmap :

- Obtenir toutes les adresses IP (enregistrements A) associés à chaque sous-domaine

- Interrompre le processus bruteforcing au cas où le domaine cible utilise des wildcards

- Capacité d’être en mesure d’exécuter l’outil sans fournir une liste pour faire une attaque de bruteforce

- Sauvegarde des résultats dans un format lisible

Installation de DNSMAP

DNSMAP fonctionne seulement sous Linux, si vous avez un ordinateur sous Windows je vous conseille d’utiliser une machine virtuel faisant tourner la distrubition linux « kali linux ». Il suffit de télécharger VMware et une image de Kali Linux. DNSMAP est déjà pré-installé dessus.

Sinon pour l’installer sur une autre distribution, ouvrez un terminal en root et lancez les commandes suivantes :

#tar -zxvf dnsmap-0.30.tar.gz

#cd dnsmap-0.30

#make ou #gcc -Wall dnsmap.c -o dnsmap

#cp ./dnsmap /usr/local/bin/dnsmap

#cp ./dnsmap-bulk.sh /usr/local/bin/

#chmod ugo+x /usr/local/bin/dnsmap-bulk.sh

Comment utiliser DNSmap ?

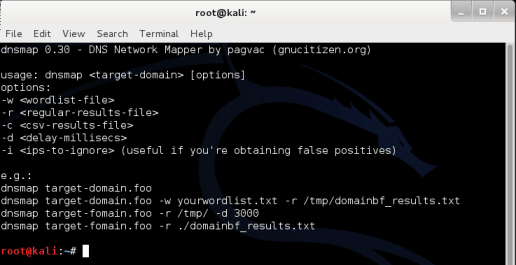

Syntaxe de base:

Et voici les différents options:

-W <wordlist-file>

Fichier d’entrée à utiliser pour faire l’attaque force brute

-R <regular-results-file>

Exporter les résultats au format texte

-C <csv-results-file>

Enregistrer les fichiers au format csv

-D <delay-millisecs>

Délai maximum (en ms) entre 2 requêtes DNS

(Par défaut: 10 ms)

-I <ips-to-ignore>

Elle permet d’ignorer certaines adresses IP lors de l’affichage du résultat (utile pour des domaines générant des faux positifs)

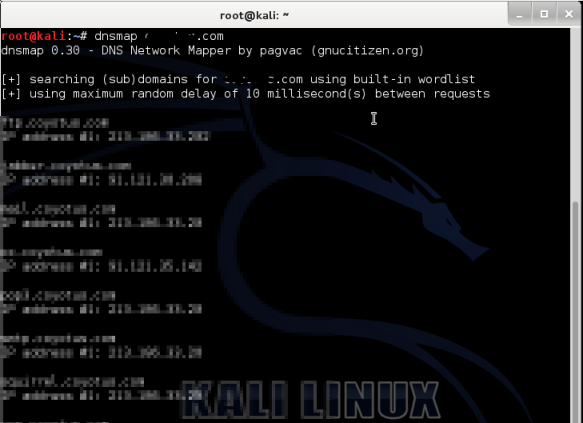

Cas pratique:

Sur une distribution comme Kali Linux, DNSmap est accessible via le menu « Applications -> Kali Linux -> Information Gathering -> DNS Analysis -> dnsmap »

Pour une utilisation simple, nous allons lancer un Brute force des sous-domaines en utilisant la wordlist intégrée à l’outil. Pour cela, on tape la commande suivante :

Pour faire une attaque par Brute force de sous-domaines en utilisant une wordlist différente, on tape cette commande :

Besoin d'aide ? Posez votre question, FunInformatique vous répondra.