Hier un ami m’a dit: « Ahmed, j’ai lu dernièrement votre article sur comment injecter une backdoor avec une clé USB et j’ai lu aussi l’article Zeus, Roi des botnets et je me demandais si on peut reconnaître un pc zombie qui fait parti du réseau botnet d’un pirate, sachant que je suis sur windows. »

Pour répondre a cette question, j’ai décidé de partager avec vous une méthode très efficace pour être au courant de tout ce qui se passe sur votre ordinateur.

En fait lorsqu’un PC est infecté par un malware ou un spyware, il héberge un programme qui scrute le disque interne; soit pour aspirer vos contacts pour les envoyer à des bases de spams ; soit pour réaliser un relai avec d’autres machines infectées pour constituer une base de zombies.

Dans les deux cas, il y a certains signes qui ne devraient pas être négligés comme :

- Le ventilateur démarre à pleine vitesse lorsque l’ordinateur est inactif.

- L’ordinateur prend beaucoup de temps pour arrêter.

- Vos Amis reçoivent des courriels avec votre adresse mail que vous n’avez pas envoyé.

- L’accès à Internet est très lent.

- Ouverture des pop-ups des publicités, même lorsque votre navigateur web est fermé.

Comment détecter une backdoor sur son PC

Remarque: Cette méthode que je vous montre ne remplace surtout pas les méthodes de protection habituelles telles que les Anti-virus.

Pour commencer, nous allons utiliser un logiciel gratuit qui va nous être très utile, il s’agit de TCPView.

TCPView surveille l’activité du site TCP/IP de votre système. Contrairement aux outils de surveillance TCP/IP qui sont fournis avec Windows, TCPView montre quel procédé est associé avec chaque adresse TCP/IP.

Téléchargez cet outil puis décompressez le.

Aucune installation n’est nécessaire, cliquez sur le fichier Tcpview.exe et la fenêtre du programme s’ouvre. TCPView affiche en toutes les secondes les échanges réseau entre votre PC et le monde extérieur.

L’avantage de TCPView par rapport à la commande netstat est qu’il permet de clore une connexion sans avoir à fermer le processus correspondant.

Dans le cas d’un PC infecté, l’adresse distante est « exotique ».

Exemple :

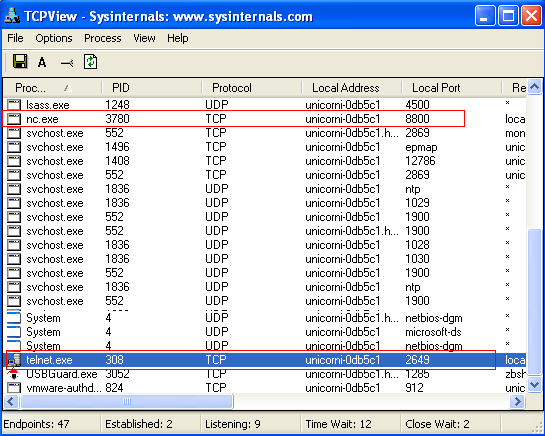

Dans la capture ci-dessous, vous pouvez voir clairement toutes les connexions ouvertes sur mon pc :

Vous remarquez sur l’image qu’il y a un client Telnet connecté sur mon ordinateur et aussi une backdoor Netcat.

TCPView pourra bloquer d’un clic cette backdoor et identifier l’emplacement de ce programme qui l’utilise pour s’en débarrasser.

Les blackhats peuvent prendre le controle de certain PCzombies, comment peut-on les différencier d’un botnet ?

Car mon PC fait depuis 1mois de tonnes de majs, depuis 3mois tourne quand il est inactif et hier, le pointeur de souris bougeait tout seul puis a disparu, j’ai du redémarer le PC avec le clavier et un peut plus tard mon casque audio jouait de la musique sans raison apparente.

Salut Ahmed

merci d’avoir partager ta méthode

par contre comment as tu reconnus que le client « telnet » était un logiciel espion? Grace au port local, au protocole, son adresse ou tout simplement parce que les autres processus ont globalement le même nom?

Ok mais comment reconnaître les noms « exotiques » ?

Parce que dans ce cas je n’aurai pas deviné que telnet et nc était malveillant :/

Pourquoi isass.exe ne le serai pas ?

Bref, faut connaître quoi.

c’est vieux comme article ça ! pq le redater du 15/03/14 !!!

Afin que les nouveaux visiteurs et abonnés du blog en profite !

savez vous si ce genre d’intrusion est courant sur ubuntu ?

Ubuntu est une distribution Linux.

Linux est tout comme Windows ou MacOS X contient des vulnérabilités qui peuvent être exploitées par des hackers. Linux est donc également sensible à ce genre d’intrusion, tout comme Windows.

pouvez vous nous dire les ports normaux du’tilisation dans le système?

Tout simplement parce que les backdoors ont besoin d’ouvrir une ou des portes pour se mettre à l’écoute. C’est par cette activité qu’on peut, les repérer, surtout si les ports ouverts sont inhabituels ou n’ont aucune raison d’être ouverts à a ce moment. Comment l’exemple du netcat qui est a l’écoute sur le port 8888 !!

Et comment avez-vous su qu’il s’agit d’une backdoor ??

Mon blog : http://inf0mag.blogspot.com

Tout simplement parce que les backdoors ont besoin d’ouvrir une ou des portes pour se mettre à l’écoute. C’est par cette activité qu’on peut, les repérer, surtout si les ports ouverts sont inhabituels ou n’ont aucune raison d’être ouverts à a ce moment, comme l’exemple du backdoor netcat qui est a l’écoute sur le port 8888 !!

L’explication est vraiment très basic, et quel est le port local qui est supposé apparaître. Dans le process , comment faire pour savoir si on est piraté.

Il faut en fait d’abord fermer tout les utilitaires qui sont supposés être connectées à internet (navigateur, client torrent etc) et seulement alors lancer l’utilitaire de detection, si malgré le fait que toutes vaut applications soit fermées il apparait des connections inhabituelles autres que locales, alors il est possible, je dis bien possible que vous soyez infecté, le mieux étant encore de demander confirmation à un ami qui ci connait un peu.