Webshag est un outil d’audit des serveurs web qui fonctionne sur les différents systèmes d’exploitation. Il est écrit en Python et il propose entre autre de détecter l’arborescence du répertoire web, de détecter la version du serveur, de scanner des URL. Il est en effet particulièrement spécialisé dans la découverte de répertoires et de fichiers « dissimulés » grâce à plusieurs méthodes.

Il est également doté d’un fuzzer de noms de fichiers et de noms de répertoires, qui peut s’avérer utile pour récupérer des informations cachées par un webmaster imprudent. Webshag fonctionne sous deux interfaces (Graphique et CLI).

Installation de webshag

Sous linux :

wget http://www.scrt.ch/outils/webshag/ws110.tar.gz tar zxvf ws110.tar.gz chmod +x setup.linux.py ./setup.linux.py

Sous Windows:

Télécharger l’installeur sur l’adresse suivante : http://www.scrt.ch/ puis lancez le fichier exécutable.

Comment utiliser webshag ?

Webshag nécessite les éléments suivants afin d’être pleinement fonctionnel:

• Python 2.5/2.6

• Bibliothèque graphique wxPython 2.8.9.0 ou supérieure

• L’outil Nmap

Après avoir installé Webshag, lancez l’application en mode graphique ainsi, vous aurez une interface avec quatre options :

-

PSCAN

Permet de scan les ports d’un site web, ce module utilise Nmap. Il ne marchera pas si Nmap n’est pas installé.

-

INFO

Info permet d’obtenir plusieurs infos sur le domaine analysé .

-

SPIDER

Le spider permet de scanner un site web entièrement chaque lien, dossier ou adresse mail est relevé. Il est possible de spécifier le dossier dans lequel le scan commencera. Par défaut, c’est la racine qui est choisi.

-

USCAN

USCAN permet de scan d’url. Le champ skip permet d’entrer des paramètre afin d’ignorer certain résultat.

-

FUZZ

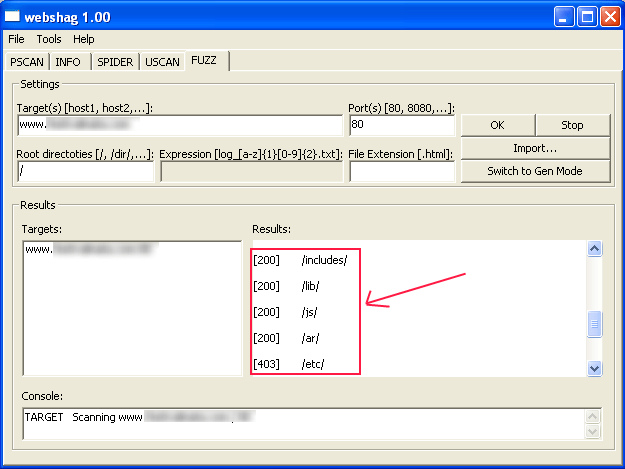

Le module FUZZ permet de trouver des fichiers ou pages cachés. Il peut être utilisé dans deux modes distincts de fonctionnement: le mode liste et le mode générateur. Le mode liste s’appuie sur trois listes de noms de répertoires, fichiers et extension commune. Sur cette base, il essaie de manière exhaustive les différentes listes sur la cible.

Exemple d’utilisation

Pour utiliser le module fuzz, entrez l’url que vous voulez analyser ensuite cliquez sur « OK ». Apres quelques minutes, webshag récupère le chemin des répertoires hébergé dans le serveur avec le type d’accès.

Par exemple dans cette analyse, j’ai pu trouver des dossiers importants sans protection par htacess(comme le dossier include et lib ).

Besoin d'aide ? Posez votre question, FunInformatique vous répondra.